Известные проблемы

Последнее обновление: 20 сентября 2022 года

Понимание этой статьи может потребовать некоторых базовых знаний о шифровании, TLS и HTTPS.

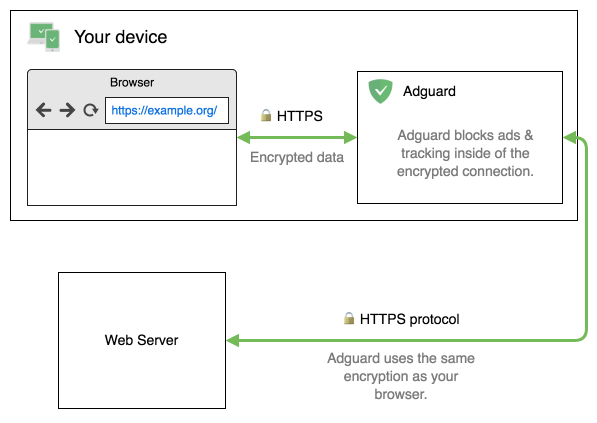

Для начала посмотрите на эту диаграмму, которая показывает общую структуру протокола HTTPS:

AdGuard копирует свойства TLS-соединения, которые использует ваш браузер:

- AdGuard использует ту же самую версию TLS

- AdGuard использует те же методы шифрования (ciphers), что и ваш браузер

Так что если вы используете современный и безопасный браузер — это хорошо, ведь известные проблемы TLS в нём уже учтены, и он не будет пытаться использовать небезопасные методы шифрования.

Что делает AdGuard, когда возникают сомнения в действительности сертификата? В таких случаях AdGuard полностью прекращает фильтрацию всех подключений к этому домену и оставляет за браузером право принимать все решения.

Известные проблемы

У HTTPS-фильтрации в AdGuard есть свои недостатки. Практически все мы планируем устранить в ближайших версиях AdGuard.

Ниже перечислены все известные нам проблемы и сроки их устранения.

Проверка оригинального сертификата

Самый главный недостаток механизма HTTPS-фильтрации заключается в том, что он скрывает оригинальный сертификат сайта. Вы просто не можете увидеть реальный сертификат — вместо него вы видите тот, который сгенерировал AdGuard.

Эта проблема уже решена в Браузерном Помощнике. Это браузерное расширение помогает управлять фильтрацией прямо из браузера и позволяет просматривать исходные сертификаты сайтов.

Прозрачность сертификата (Certificate Transparency)

Благодаря современной криптографии браузеры обычно могут легко обнаружить вредоносные сайты с поддельными сертификатами. Однако этих механизмов недостаточно для обнаружения вредоносных сайтов, которые используют сертификаты, выданные по ошибке или выданные скомпрометированным центром сертификации. Certificate Transparency призван устранить такие угрозы, сделав процедуру выдачи SSL-сертификатов открытой и прозрачной для всех.

Продукты AdGuard с CoreLibs, начиная с версии 1.11, будут проводить политику, основанную на Политике прозрачности сертификатов Chrome.

Замечания и пожелания

Если вы хотите что-то добавить, сообщить о каких-либо ошибках или задать вопрос, пожалуйста, свяжитесь с нами по адресу devteam@adguard.com.