Как составлять свои фильтры

В этой статье мы рассказываем, как писать пользовательские правила фильтрации для использования в продуктах AdGuard. Чтобы проверить правила, скачайте приложение AdGuard

Фильтр — это набор правил фильтрации рекламного контента (баннеров, всплывающих окон и тому подобного). В AdGuard есть список базовых фильтров, созданных нашей командой. Они постоянно дорабатываются и дополняются, и, как мы надеемся, удовлетворяют требованиям большинства пользователей.

В то же время AdGuard позволяет создавать пользовательские фильтры, используя те же типы правил, что и в наших фильтрах.

Для описания синтаксиса правил мы используем Augmented BNF for Syntax Specifications, но не всегда строго следуем этой спецификации.

Синтаксис правил AdGuard изначально основан на синтаксисе правил Adblock Plus. Позже мы расширили его новыми типами правил для лучшей фильтрации рекламы. Часть информации в этой статье об общих для ABP и AdGuard типах правил взята из руководства Adblock Plus по написанию фильтров.

Комментарии

Любая строка, начинающаяся с восклицательного знака, является комментарием. В списке правил она подсвечивается серым цветом. AdGuard будет игнорировать эту строку, так что можете спокойно писать там всё, что хотите. Комментарии обычно размещаются над правилами и описывают то, что они делают.

Например:

! Это комментарий. Под этой строкой находится правило фильтрации.

||example.org^

Примеры

Блокировка по имени домена

Это правило блокирует:

http://example.org/ad1.gifhttp://subdomain.example.org/ad1.gifhttps://ads.example.org:8000/

Это правило не блокирует:

http://ads.example.org.us/ad1.gifhttp://example.com/redirect/http://ads.example.org/

By default, such rules do not work for document requests. This means that the ||example.org^ rule will block a request made to example.org when you try to navigate to this domain from another website, but if you type example.org into the address bar and try to navigate to it, the website will open. To block the document request, you will need to use a rule with the $document modifier: ||example.org^$document.

Блокировка конкретного адреса

Это правило блокирует:

http://example.org/

Это правило не блокирует:

https://example.org/banner/img

Модификаторы базовых правил

Правила фильтрации поддерживают множество модификаторов, которые позволяют вам точно настраивать поведение правила. Вот пример правила с некоторыми простыми модификаторами.

Это правило блокирует:

http://example.com/script.js, если этот скрипт загружен сexample.com.

Это правило не блокирует:

https://example.org/script.jsесли этот скрипт загружен сexample.org.https://example.org/banner.pngпотому что это не скрипт.

Разблокировка адреса

Это правило разблокирует:

http://example.org/banner.png, даже если для этого адреса есть правило блокировки.

Правила блокировки с модификатором $important приоритетнее, чем обычные правила разблокировки.

Разблокировка всего сайта

Это правило разблокирует

- Оно отключает все косметические правила на

example.com. - Оно блокирует все запросы, отправленные с этого сайта, даже если есть правила блокировки, соответствующие этим запросам.

Косметические правила

Косметические правила применяются с использованием CSS — специального языка программирования, который понимает каждый браузер. В основном, он добавляет новый стиль CSS на сайт, цель которого — скрыть определённые элементы. Вы можете узнать больше о CSS в целом здесь.

AdGuard расширяет возможности CSS и позволяет разработчикам фильтров решать гораздо более сложные задачи. Но чтобы использовать эти расширенные правила, вы должны хорошо понимать, что такое CSS.

Популярные CSS-селекторы

| Имя | CSS-селектор | Описание |

|---|---|---|

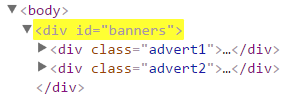

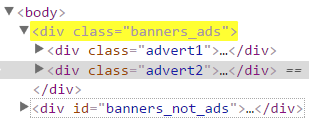

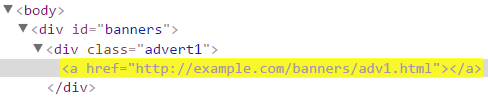

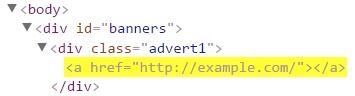

| Селектор ID | #banners | Выбирает все элементы, id которых равен banners. |

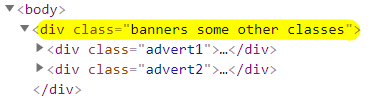

| Селектор класса | .banners | Выбирает все элементы с атрибутом class, содержащие banners. |

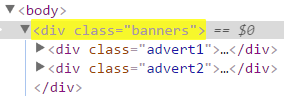

| Селектор атрибута | div[class="banners"] | Соответствует всем div элементам с атрибутом class , равным banners. |

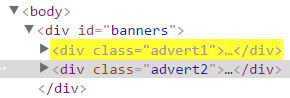

| Селектор вхождения подстроки | div[class^="advert1"] | Выбирает все div-элементы, атрибут class которых начинается с advert1. |

| Селектор вхождения подстроки | div[class$="banners_ads"] | Выбирает все div-элементы, атрибут class которых заканчивается на banners_ads. |

| Селектор вхождения подстроки | a[href^="http://example.com/"] | Выбирает все ссылки, загруженные с домена http://example.com/. |

| Селектор атрибута | a[href="http://example.com/"] | Выбирает все ссылки, которые точное соответствуют http://example.com/. |

Ограничения и запреты

Доверенные фильтры

Некоторые правила можно использовать только в доверенных фильтрах. В эту категорию входят:

- Списки фильтров, созданные командой AdGuard

- Пользовательские списки фильтров, помеченные как

trusted(доверенные) - Пользовательские правила

AdGuard Content Blocker

AdGuard Content Blocker — это расширение для браузеров Samsung и Яндекс, которое можно установить из Google Play. Его не следует путать с полнофункциональным AdGuard для Android, который можно загрузить только с нашего сайта. К сожалению, возможности AdGuard Content Blocker ограничены тем, что позволяют браузеры, а они поддерживают только старый синтаксис фильтров Adblock Plus:

- Базовые правила блокировки со следующими модификаторами:

$domain,$third-partyи модификаторы типа контента. - Базовые правила исключения со следующими модификаторами:

$document,$elemhide. - Базовые правила скрытия элементов без расширенной поддержки CSS.

Из-за указанных выше ограничений AdGuard Content Blocker не будет упоминаться в примечаниях по совместимости.

Базовые правила

Самые простые правила — это так называемые Базовые правила. Они используются для блокировки запросов к определённым URL-адресам. Либо, при наличии специального маркера @@ в начале правила, для разблокировки запроса. Основной принцип для этого типа правил достаточно прост: необходимо указать адрес и дополнительные параметры, которые ограничивают или расширяют область действия правила.

Базовые правила, блокирующие запросы, применяются только к подзапросам. Это означает, что они не будут блокировать загрузку страницы, если это не будет явно указано с помощью модификатора $document.

Браузер определяет заблокированный подзапрос как выполненный с ошибкой.

Правила короче 4 символов считаются некорректными и игнорируются.

Синтаксис базовых правил

rule = ["@@"] pattern [ "$" modifiers ]

modifiers = [modifier0, modifier1[, ...[, modifierN]]]

pattern— маска адреса. URL каждого запроса сопоставляется с этой маской. In the template, you can also use the special characters described below. Note that AdGuard truncates URLs to a length of 4096 characters in order to speed up matching and avoid issues with ridiculously long URLs.@@— маркер, который используется для обозначения правил-исключений. С такого маркера должны начинаться правила, отключающие фильтрацию для запроса.modifiers— параметры, используемые для «уточнения» базового правила. Некоторые параметры ограничивают область действия правила, а некоторые могут полностью изменить принцип его работы.

Специальные символы

*— wildcard-символ. Используется, чтобы обозначить любой набор символов. Это может быть как пустая строка, так и строка любой длины.||— указание на применение правила к указанному домену и его поддоменам. Этот специальный символ позволяет не указывать конкретный протокол и поддомен в маске адреса. То есть||соответствует сразуhttp://*.,https://*.,ws://*.иwss://*..^— указатель для разделительного символа. Разделителем может быть любой символ кроме буквы, цифры и следующих символов:_-.%. Например, в адресеhttp://example.com/?t=1&t2=t3жирным выделены разделительные символы. Конец адреса также принимается в качестве разделителя.|— указатель на начало или конец адреса. Значение зависит от расположения символов в маске. Например, правилоswf|соответствуетhttp://example.com/annoyingflash.swf, но неhttp://example.com/swf/index.html.|http://example.orgсоответствуетhttp://example.org, но неhttp://domain.com?url=http://example.org.

|, ||, ^ can only be used with rules that have a URL pattern. For example, ||example.com##.advert is incorrect and will be ignored by the blocker.

Рекомендуем также прочитать шпаргалку по фильтрам от Adblock Plus, чтобы лучше понять, как строятся такие правила.

Поддержка регулярных выражений

Если вы хотите добиться ещё большей гибкости при составлении правил, вы можете использовать регулярные выражения вместо упрощённой маски со специальными символами, которая используется по умолчанию.

Такие правила работают медленнее обычных, поэтому рекомендуется избегать их или хотя бы ограничивать их область действия конкретными доменами.

Чтобы блокировщик определил, что вы хотите использовать регулярное выражение, необходимо, чтобы pattern имел особый вид:

pattern = "/" regexp "/"

Например, правило /banner\d+/$third-party применит регулярное выражение banner\d+ ко всем сторонним запросам. Правила-исключения с использованием регулярных выражений выглядят вот так: @@/banner\d+/.

AdGuard для Safari и AdGuard для iOS не полностью поддерживают регулярные выражения в силу ограничений Content Blocking API (см. раздел The Regular expression format).

Поддержка wildcard для доменов верхнего уровня (TLD)

Wildcard-символы поддерживаются для TLD-доменов в шаблонах косметических правил, правил HTML-фильтрации и JavaScript.

Для косметических правил, например, example.*##.banner, несколько доменов будут сопоставлены благодаря части .*, т.е. example.com, sub.example.net, example.co.uk и т. д.

При составлении базовых правил вы можете использовать wildcard-символ для TLD только вместе с модификатором $domain. Например, ||*/banners/*$image,domain=example.*.

В AdGuard для Windows, Mac и Android и в браузерном расширении AdGuard правила с подстановочным знаком .* соответствуют любому публичному суффиксу (или eTLD). Но для AdGuard для Safari и iOS поддерживаемый список доменов верхнего уровня ограничен из-за ограничений Safari.

Правила с wildcard для доменов верхнего уровня не поддерживаются в AdGuard Content Blocker.

Примеры базовых правил

||example.com/ads/*— простое правило, которое соответствует адресам типаhttp://example.com/ads/banner.jpgи дажеhttp://subdomain.example.com/ads/otherbanner.jpg.||example.org^$third-party— правило, которое блокирует сторонние запросы к доменуexample.orgи его поддоменам.@@||example.com$document— наиболее общее правило-исключение. Такое правило полностью отключает фильтрацию на доменеexample.comи всех его поддоменах. Существует ряд параметров, которые также можно использовать в правилах-исключениях. Более подробно о правилах-исключениях и параметрах, которые могут в таких правилах использоваться, написано ниже.

Модификаторы базовых правил

Возможности, описанные в этом разделе, предназначены для опытных пользователей. Они расширяют возможности «Общих правил», но для их применения необходимо представлять, как работает браузер.

Вы можете изменить поведение «общего правила», используя дополнительные модификаторы. Список этих параметров располагается в конце правила за знаком доллара $ и разделяется запятыми.

Пример:

||domain.com^$popup,third-party

Базовые модификаторы

Приведённые ниже модификаторы самые простые и часто применяемые. В основном, они просто ограничивают сферу применения правила.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|

| $app | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $denyallow | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $domain | ✅ | ✅ | ✅ | ✅ * | ✅ * | ✅ |

| $header | ✅ | ⏳ | ⏳ | ❌ | ❌ | ❌ |

| $important | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $match-case | ✅ | ✅ | ✅ | ⏳ | ⏳ | ✅ |

| $method | ⏳ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $popup | ✅ * | ✅ | ✅ | ✅ * | ✅ * | ❌ |

| $third-party | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $to | ⏳ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ⏳ — функция, которая реализована или планируется к реализации, но пока недоступна ни в одном продукте

- ❌ — не поддерживается

$app

Этот модификатор ограничивает действие правила до конкретного приложения (или списка приложений). Это может быть не слишком важно для Windows и Mac, но это очень важно для мобильных устройств, где некоторые правила фильтрации должны быть связаны с конкретным приложением.

- Android — используйте имя пакета приложения, например,

org.example.app. - Windows — используйте имя процесса, например,

chrome.exe. - Mac — используйте bundle ID или имя процесса, например,

com.google.Chrome.

На Mac вы можете найти bundle ID или имя процесса интересующего вас приложения в деталях соответствующих запросов в Журнале фильтрации.

Примеры

||baddomain.com^$app=org.example.app— правило для блокировки запросов, которые соответствуют указанной маске и отправлены Android-приложениемorg.example.app.||baddomain.com^$app=org.example.app1|org.example.app2— аналогичное правило, но оно работает как для приложенияorg.example.app1, так и дляorg.example.app2.

Если вы хотите, чтобы правило не применялось к определённым приложениям, начните название приложения с символа ~.

||baddomain.com^$app=~org.example.app— правило для блокировки запросов, соответствующих указанной маске и отправленных из любого приложения, кромеorg.example.app.||baddomain.com^$app=~org.example.app1|~org.example.app2— аналогично, но в исключениях два приложения:org.example.app1иorg.example.app2.

В модификаторе правила к приложениям нельзя добавлять подстановочный знак (), например `$app=com..music`. Правила с таким модификатором считаются недействительными.

- Только AdGuard для Windows, Mac и Android имеют технические возможности для поддержки правил с модификатором

$app. - На Windows имя процесса нечувствительно к регистру, начиная с версий AdGuard для Windows c CoreLibs 1.12.

$denyallow

Модификатор $denyallow позволяет избежать создания дополнительных правил, когда требуется отключить то или иное правило для определённых доменов. Модификатор $denyallow соответствует только целевым доменам, но не доменам реферера.

Добавление этого модификатора в правило равносильно исключению доменов при помощи паттерна правила либо при помощи добавления дополнительных правил-исключений. Чтобы добавить несколько доменов в одно правило, используйте символ | в качестве разделителя.

Примеры

Это правило:

*$script,domain=a.com|b.com,denyallow=x.com|y.com

эквивалентно этому правилу:

/^(?!.*(x.com|y.com)).*$/$script,domain=a.com|b.com

или комбинации этих трёх:

*$script,domain=a.com|b.com

@@||x.com$script,domain=a.com|b.com

@@||y.com$script,domain=a.com|b.com

- Паттерн правила не может указывать на конкретные домены, например, не может начинаться с

||. - Домены в значении модификатора не могут иметь отрицание (например,

$denyallow=~x.com) или wildcard домена верхнего уровня$denyallow=x.*.

Правила, нарушающие эти ограничения, считаются недействительными.

Правила с модификатором $denyallow не поддерживаются в AdGuard для iOS, Safari и AdGuard Content Blocker.

$domain

$domain ограничивает область действия правила запросами, сделанными с указанных доменов и их поддоменов (как указано в HTTP-заголовке Referer).

Синтаксис

Модификатор представляет собой список из одного или нескольких выражений, разделённых символом |, каждое из которых сопоставляется с доменом определённым образом в зависимости от его типа (см. ниже).

domains = ["~"] entry_0 ["|" ["~"] entry_1 ["|" ["~"]entry_2 ["|" ... ["|" ["~"]entry_N]]]]

entry_i = ( regular_domain / any_tld_domain / regexp )

Regular_domain— обычное доменное имя (domain.com). Соответствует указанному домену и его поддоменам. Сопоставляется лексикографически.any_tld_domain— доменное имя, оканчивающееся подстановочным знаком в качестве публичного суффикса, например, дляexample.*этоco.ukвexample.co.uk. Соответствует указанному домену и его поддоменам с любым публичным суффиксом. Сопоставляется лексикографически.regexp— регулярное выражение, начинается и заканчивается символом/. Паттерн работает так же, как и в основных URL-правилах, но символы/,$и,должны быть экранированы с помощью\.

Правила с модификатором $domain в виде regular_domain или any_tld_domain поддерживаются всеми продуктами AdGuard.

Примеры

Просто $domain:

||baddomain.com^$domain=example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с доменаexample.orgили его поддоменов.||baddomain.com^$domain=example.org|example.com— такое же правило, но срабатывать оно будет как для доменаexample.org, так и дляexample.com.

Если вы хотите, чтобы правило не применялось к определённым доменам, начните доменное имя со знака ~.

$domain и инверсия ~:

||baddomain.com^$domain=example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с доменаexample.orgили его поддоменов.||baddomain.com^$domain=example.org|example.com— такое же правило, но срабатывать оно будет как для доменаexample.org, так и дляexample.com.||baddomain.com^$domain=~example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с любого домена, кромеexample.orgи его поддоменов.||baddomain.com^$domain=example.org|~foo.example.orgблокирует запросы, отправленные с доменаexample.orgи всех его поддоменов, кромеfoo.example.org.||baddomain.com^$domain=/(^\|.+\.)example\.(com\|org)\$/блокирует запросы, отправляемые с доменовexample.orgиexample.comи всех их поддоменов.||baddomain.com^$domain=~a.com|~b.*|~/(^\|.+\.)c\.(com\|org)\$/блокирует запросы, отправленные с любых доменов, кромеa.com,bс любым публичным суффиксом (b.com,b.co.uk, и т.д.),c.com,c.orgи их поддоменов.

Модификатор $domain, соответствующий целевому домену:

В некоторых случаях модификатор $domain может соответствовать не только домену-рефереру, но и целевому домену. This happens when all the following conditions are met:

- The request has the

documentcontent type - Шаблон правила не соответствует ни одному конкретному домену

- Шаблон правила не содержит регулярных выражений

- Модификатор

$domainсодержит только исключённые домены, например,$domain=~example.org|~example.com

Для сопоставления целевого домена должен выполняться следующий предикат:

1 И ((2 И 3) ИЛИ 4)

То есть, если модификатор $domain содержит только исключённые домены, то правилу не нужно выполнять второе и третье условия, чтобы соответствовать целевому домену $domain.

Если какие-либо из условий выше не выполнены, но правило содержит модификатор $cookie или $csp, модификатор всё равно будет соответствовать целевому домену.

Если реферер соответствует правилу с $domain, которое явно исключает домен реферера, то правило не сработает, даже если целевой домен тоже ему соответствует. Это также касается правил с модификаторами $cookie и $csp.

Примеры

*$cookie,domain=example.org|example.comзаблокирует cookies для всех запросов от и кexample.orgиexample.com.*$document,domain=example.org|example.comзаблокирует все запросы от и кexample.orgиexample.com.

В следующих примерах предполагается, что запросы отправляются от http://example.org/page (реферер), а целевой URL — http://targetdomain.com/page.

page$domain=example.orgсработает, так как соответствует рефереру.page$domain=targetdomain.comсработает, так как соответствует целевому домену и удовлетворяет всем требованиям, перечисленным выше.||*page$domain=targetdomain.comне сработает, так как шаблон||*pageможет указывать на конкретные домены, например,example.page.||*page$domain=targetdomain.com,cookieсработает, потому что правило содержит модификатор$cookie, несмотря на то, что шаблон||*pageможет соответствовать конкретным доменам./banner\d+/$domain=targetdomain.comне сработает, поскольку правило содержит регулярное выражение.page$domain=targetdomain.com|~example.orgне сработает, так как домен реферера явно исключён.

Ограничения модификатора $domain

Safari не поддерживает одновременно разрешённые и запрещённые домены, поэтому правила вида ||baddomain.com^$domain=example.org|~foo.example.org не работают в AdGuard для iOS и AdGuard для Safari.

Правила с регулярными выражениями в модификаторе $domain поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 11 или выше.

В AdGuard для Windows, Mac и Android с CoreLibs 1.12 или более поздней версии вместо модификатора $domain можно также использовать $from.

$header

Модификатор $header позволяет сопоставлять HTTP-ответ, имеющий определённый заголовок, с определённым значением (опционально).

Синтаксис

$header "=" h_name [":" h_value]

h_value = string / regexp

где:

h_name(обязательно) — имя HTTP-заголовка. Сопоставляется без учёта регистра символов.h_value(опционально) — выражение для сопоставления значения HTTP-заголовка, может быть одним из:string— последовательность символов. Лексикографически сопоставляется со значением заголовка;regexp— регулярное выражение, начинается и заканчивается символом/. Паттерн работает так же, как и в основных URL-правилах, но символы/,$и,должны быть экранированы с помощью\.

The modifier part, ":" h_value, may be omitted. В этом случае модификатор сопоставляет только имя заголовка.

Примеры

||example.com^$header=set-cookie:foo— блокирует запрос, ответ которого содержит заголовокSet-Cookieсо значениемfoo.||example.com^$header=set-cookieблокирует запрос, ответ которого содержит заголовокSet-Cookieс любым значением.@@||example.com^$header=set-cookie:/foo\, bar\$/разблокирует запросы, ответы которых содержат заголовокSet-Cookieсо значениемfoo, bar$.@@||example.com^$header=set-cookieразблокирует запрос, ответ которого содержит заголовокSet-Cookieс любым значением.

Правила с модификатором $header поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 11 или выше.

$important

The $important modifier applied to a rule increases its priority over rules without the identical modifier. Даже относительно базовых правил-исключений.

Перейдите к приоритетам правил для более подробной информации.

Примеры

! блокирующее правило заблокирует все запросы, несмотря на правило-исключение

||example.org^$important

@@||example.org^

! если правило-исключение тоже содержит модификатор `$important`, его приоритет будет выше, и запросы не будут заблокированы

||example.org^$important

@@||example.org^$important

$match-case

Этот модификатор определяет правило, которое применяется только к адресам с совпадением регистра символов. По умолчанию регистр символов не учитывается.

Примеры

*/BannerAd.gif$match-case— такое правило будет блокироватьhttp://example.com/BannerAd.gif, но неhttp://example.com/bannerad.gif.

Правила с $match-case поддерживаются в AdGuard для iOS и AdGuard для Safari с SafariConverterLib версии 2.0.43 или выше.

Все остальные продукты уже поддерживают этот модификатор.

$method

Этот модификатор ограничивает область действия правила запросами, использующими указанный набор методов HTTP. Допускается инверсия (~). Методы должны быть указаны строчными буквами, но сопоставляются они без учёта регистра. Чтобы добавить несколько методов в одно правило, используйте в качестве разделителя вертикальную черту |.

Примеры

||evil.com^$method=get|headблокирует только запросы GET и HEAD кevil.com.||evil.com^$method=~post|~putблокирует любые запросы кevil.com, кроме POST или PUT.@@||evil.com$method=getразблокирует только GET-запросы кevil.com.@@||evil.com$method=~postразблокирует любые запросы кevil.com, кроме POST.

Правила, где к одному методу применяется инверсия (~), а к другому нет, считаются недействительными. Так, например, правило ||evil.com^$method=get|~head будет отклонено.

Правила с модификатором $method поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 12 или выше.

$popup

AdGuard будет пытаться закрыть браузерную вкладку с любым адресом, подходящим под правило с этим модификатором. Обратите внимание, что закрыть можно не любую вкладку.

Примеры

||domain.com^$popup— при попытке перехода на сайтhttp://domain.comс любой страницы в браузере, новая вкладка, в которой должен открыться указанный сайт, будет закрыта.

- Модификатор

$popupлучше всего работает в браузерном расширении AdGuard. - В AdGuard для Safari и iOS

$popup-правила просто заблокируют страницу. - В AdGuard для Windows, Mac и Android модификатор

$popupв некоторых случаях может не обнаружить всплывающее окно, и оно не будет заблокировано. Модификатор$popupприменяет тип контентаdocumentсо специальным флагом, который передаётся блокирующей странице. Блокирующая страница сама может провести некоторые проверки и закрыть окно, если это действительно всплывающее окно. В противном случае страница должна быть загружена. Его можно комбинировать с другими модификаторами типа request, такими как$third-partyи$important. - Правила с модификатором

$popupне поддерживаются в AdGuard Content Blocker.

$third-party

Ограничение на сторонние или собственные запросы. Сторонним является запрос, отправленный с другого домена. Например, запрос к домену example.org, отправленный с домена domain.com, является сторонним.

Чтобы считаться таковым, сторонний запрос должен соответствовать одному из следующих условий:

- Его реферер — это не поддомен целевого домена, или наоборот. Например, запрос к

subdomain.example.org, отправленный с доменаexample.org, не является сторонним - Значение его заголовка

Sec-Fetch-Site—cross-site

Примеры

$third-party:

||domain.com^$third-party— правило применяется на всех сайтах, кромеdomain.comи его поддоменов. Пример стороннего запроса:http://example.org/banner.jpg.

Если указан модификатор $~third-party, то правило применяется только к запросам, которые не являются сторонними. То есть эти запросы отправлены с того же домена.

$~third-party:

||domain.com$~third-party— this rule is applied exclusively todomain.com. Example of a non third-party request:http://domain.com/icon.ico.

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $3p.

$to

$to ограничивает область действия правила запросами, сделанными на указанные домены и их поддомены. Чтобы добавить несколько доменов в одно правило, используйте символ | в качестве разделителя.

Примеры

/ads$to=evil.com|evil.orgблокирует любые запросы кevil.comилиevil.orgи их поддоменам с путём, соответствующим/ads./ads$to=~not.evil.com|evil.comблокирует любые запросы кevil.comи его поддоменам с путём, совпадающим с/ads, за исключением запросов кnot.evil.comи его поддоменам./ads$to=~good.com|~good.orgблокирует любые запросы с путём, соответствующим/ads, за исключением запросов кgood.comилиgood.orgи их поддоменам.

$denyallow нельзя использовать вместе с $to. Его можно выразить инвертированным $to: $denyallow=a.com|b.com эквивалентно $to=~a.com|~b.com.

Правила с модификатором $to поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.12 или выше и в Браузерном расширении AdGuard с TSUrlFilter версии 2.1.3 или выше.

Модификаторы типа контента

Существует целый набор модификаторов, которые ограничивают область применения правила только определённым типом контента. Эти модификаторы можно комбинировать, чтобы, например, распространить правило одновременно и на картинки, и на скрипты.

Существует большая разница в том, как AdGuard определяет тип контента на разных платформах. В случае Браузерного расширения AdGuard, тип контента для каждого запроса предоставляется самим браузером. В случае AdGuard для Windows, Mac и Android для определения используется следующая методика: сначала мы пытаемся определить тип запроса по заголовку запроса Sec-Fetch-Dest или по расширению имени файла. Если запрос не заблокирован на этом этапе, то тип запроса уточняется с использованием заголовка Content-Type в начале ответа, полученного от сервера.

Примеры модификаторов типа контента

||example.org^$image— соответствует всем картинкам с доменаexample.org.||example.org^$script,stylesheet— соответствует всем скриптам и стилям с доменаexample.org.||example.org^$~image,~script,~stylesheet— соответствует всем запросам к доменуexample.org, кроме картинок, скриптов и стилей.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|

| $document | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $font | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $image | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $media | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $object | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $other | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $ping | ✅ * | ✅ | ✅ | ❌ | ❌ | ✅ |

| $script | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $stylesheet | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $subdocument | ✅ * | ✅ | ✅ | ✅ | ✅ | ❌ |

| $websocket | ✅ | ✅ | ✅ | ✅ * | ✅ * | ✅ |

| $xmlhttprequest | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $webrtc 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $object-subrequest 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

- 🚫 — удалён и больше не поддерживается

$document

Правило соответствует запросам основного документа страницы, т.е. HTML-документа, который загружается во вкладке браузера. Оно не подходит для iframe, для них существует модификатор $subdocument.

По умолчанию AdGuard не блокирует запросы, которые загружаются во вкладке браузера (например, «обход основного фрейма»). Идея заключается в том, чтобы не препятствовать загрузке страниц, поскольку пользователь явно указал, что он хочет, чтобы эта страница была загружена. Однако, если использовать модификатор $document, то AdGuard не будет использовать эту логику и предотвратит загрузку страницы. Другими словами, заблокирует её.

Если этот модификатор используется в правиле-исключении (@@), то оно полностью отключает блокировку на соответствующих страницах. Это равносильно одновременному использованию модификаторов $elemhide, $content, $urlblock, $jsinject и $extension.

Примеры

@@||example.com^$documentполностью отключает фильтрацию на всех страницах сайтаexample.comи всех его поддоменах.||example.com^$documentблокирует запрос HTML-документа наexample.comс помощью блокирующей страницы.||example.com^$document,redirect=noopframeперенаправляет запрос HTML-документа сайтаexample.comна пустой HTML-документ.||example.com^$document,removeparam=testудаляет параметрtestиз запроса HTML-документа кexample.com.||example.com^$document,replace=/test1/test2/заменяетtest1наtest2в запросе HTML-документа кexample.com.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $doc.

$font

Правило соответствует запросам к файлам шрифтов (например, файлам с расширением .woff).

$image

Правило соответствует запросам к изображениям.

$media

Правило соответствует запросам к медиафайлам — музыке и видео, например файлам .mp4.

$object

Правило соответствует ресурсам плагинов браузера, например, Java или Flash.

$other

Правило применяется к запросам, тип которых не был определён или не соответствует перечисленным выше типам.

$ping

Правило соответствует запросам, вызванным атрибутом navigator.sendBeacon() или ping в ссылках.

AdGuard для Windows, Mac и Android часто не может точно определить navigator.sendBeacon(). Не рекомендуется использовать $ping в фильтрах, которые должны использоваться продуктами AdGuard на базе CoreLibs.

Правила с модификатором $ping не поддерживаются в AdGuard для Safari и iOS.

$script

Правило соответствет запросам к файлам скриптов, например, javascript или vbscript.

$stylesheet

Правило соответствует запросам к файлам CSS-стилей.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $css.

$subdocument

Правило соответствует запросам к встроенным страницам — HTML-теги frame и iframe.

Примеры

||example.com^$subdocumentблокирует запросы встроенных страниц (frameиiframe) кexample.comи всем его поддоменам.||example.com^$subdocument,domain=domain.comблокирует запросы встроенных страниц (frameиiframe) кexample.comи его поддоменам сdomain.comи всех его поддоменов.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $frame.

В AdGuard для Windows, Mac и Android вложенные документы обнаруживаются по заголовку Sec-Fetch-Dest, если он есть. В противном случае некоторые основные страницы могут рассматриваться как поддокументы.

Правила с модификатором $subdocument не поддерживаются в AdGuard Content Blocker.

$websocket

Правило применяется только к соединениям WebSocket.

Модификатор $websocket поддерживается во всех продуктах AdGuard, кроме AdGuard Content Blocker. Что касается AdGuard для Safari и AdGuard для iOS, то они поддерживаются на устройствах с macOS Monterey (версия 12) и iOS 16 и выше.

$xmlhttprequest

Правило применяется только к ajax-запросам (запросам, отправленным через объект JavaScript XMLHttpRequest).

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $xhr.

AdGuard для Windows, Mac и Android часто не может точно определить этот тип модификатора и иногда определяет его как $other или $script. Они могут надёжно обнаружить этот тип контента только при фильтрации современных браузеров, поддерживающих Fetch metadata request headers.

$object-subrequest (удалён)

Модификатор $object-subrequest удалён и больше не поддерживается. Правила с ним не работают. Правило соответствует запросам плагинов браузера (обычно это Flash).

$webrtc (удалён)

Этот модификатор удалён и больше не поддерживается. Правила с ним не работают. Если вы хотите блокировать WebRTC, рассмотрите возможность использования скриптлета nowebrtc.

Правило применяется только к WebRTC-соединениям.

Примеры

||example.com^$webrtc,domain=example.orgblocks webRTC connections toexample.comfromexample.org.@@*$webrtc,domain=example.org— это правило отключает оболочку RTC дляexample.org.

Модификаторы правил исключений

Правила исключений отключают действие других базовых правил для адресов, которым они соответствуют. Они начинаются с маркера @@. Для таких правил работают все базовые модификаторы, перечисленные выше. Также добавляется несколько специальных модификаторов, которые будут описаны ниже.

Рекомендуем также прочитать шпаргалку по фильтрам от Adblock Plus, чтобы лучше понять, как строятся правила исключений.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|

| $content | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $elemhide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $extension | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $jsinject | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $stealth | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $urlblock | ✅ | ✅ | ✅ | ✅ * | ✅ * | ❌ |

| $genericblock | ✅ | ✅ | ✅ | ✅ * | ✅ * | ❌ |

| $generichide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $specifichide | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

$content

Отключает HTML-фильтрацию, правила $hls, $replaceи $jsonprune на страницах, соответствующих правилу.

Примеры

@@||example.com^$contentотключает все правила модификации контента на страницахexample.comи всех его поддоменах.

$elemhide

Отключает любые косметические правила на страницах, подходящих под правило.

Примеры

@@||example.com^$elemhideотменяет все косметические правила для страниц на сайтеexample.comи на всех его поддоменах.

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $ehide.

$extension

Отключает пользовательские скрипты — определённые или все для данного домена.

Синтаксис

$extension[="userscript_name1"[|"userscript_name2"[|"userscript_name3"[...]]]]

userscript_name(i) обозначает конкретное имя пользовательского скрипта, которое должно быть отключено модификатором. The modifier can contain any number of userscript names or none. В последнем случае модификатор отключает все пользовательские скрипты.

Имена пользовательских скриптов обычно содержат пробелы или другие специальные символы, поэтому необходимо заключать их в кавычки. Поддерживаются как одинарные ('), так и двойные (") ASCII-кавычки. Несколько имён пользовательских скриптов должны быть разделены вертикальной чертой (|). Однако если имя пользовательского скрипта представляет собой одно слово без специальных символов, то его можно использовать без кавычек.

Вы также можете исключить пользовательский скрипт из фильтрации, добавив перед ним символ ~. В этом случае пользовательский скрипт не будет отключён модификатором.

$extension=~"userscript name"

Исключая пользовательский скрипт из фильтрации, обязательно выносите символ ~ за кавычки.

Если имя пользовательского скрипта содержит кавычки ("), запятые (,) или вертикальную черту (|), они должны быть экранированы обратной косой чертой (\).

$extension="userscript name\, with \"quote\""

Примеры

@@||example.com^$extension="AdGuard Assistant"отключает пользовательский скриптAdGuard Assistantна сайтеexample.com.@@||example.com^$extension=MyUserscriptотключает пользовательский скриптMyUserscriptна сайтеexample.com.@@||example.com^$extension='AdGuard Assistant'|'Popup Blocker'отключает оба пользовательских скриптаAdGuard AssistantиPopup Blockerна сайтеexample.com.@@||example.com^$extension=~"AdGuard Assistant"отключает все пользовательские скрипты на сайтеexample.com, кромеAdGuard Assistant.@@||example.com^$extension=~"AdGuard Assistant"|~"Popup Blocker"отключает все пользовательские скрипты на сайтеexample.com, кромеAdGuard AssistantиPopup Blocker.@@||example.com^$extension— пользовательские скрипты не будут работать на страницах сайтаexample.com.@@||example.com^$extension="AdGuard \"Assistant\""отключает пользовательский скриптAdGuard "Assistant"на сайтеexample.com.

- Только AdGuard для Windows, Mac и Android имеют технические возможности для поддержки правил с модификатором

$extension. - Модификатор

$extensionс названием пользовательского скрипта поддерживается в AdGuard для Windows, Mac и Android c CoreLibs версии 1.13 или выше.

Правила с модификатором $extension поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.13 или выше.

$jsinject

Запрещает добавление javascript-кода на страницу. О скриптлетах и javascript-правилах речь пойдёт ниже.

Примеры

@@||example.com^$jsinjectотменяет все javascript-правила для страниц на сайтеexample.comи на всех его поддоменах.

$stealth

Отключает модуль «Антитрекинг» для всех страниц и запросов, подходящих под это правило.

Синтаксис

$stealth [= opt1 [| opt2 [| opt3 [...]]]]

Здесь opt(i) обозначают опции «Антитрекинг», отключаемые правилами. The modifier can contain any number of options (see below) or none. В последнем случае модификатор отключает модуль «Антитрекинг» полностью.

Список доступных опций модификатора:

searchqueriesотключает опцию Скрывать поисковые запросыdonottrackотключает опцию Просить сайты не отслеживать вас3p-cookieотключает Самоуничтожение сторонних куки1p-cookieотключает Самоуничтожение куки сайта3p-cacheотключает опцию Блокировать заголовки ETag и If-None-Match3p-authотключает опцию Блокировать сторонний заголовок авторизацииwebrtcотключает опцию Блокировать WebRTCpushотключает опцию Блокировать Push APIlocationотключает опцию Блокировать Location APIflashотключает опцию Блокировать Flashjavaотключает опцию Блокировать Javareferrerотключает опцию Скрывать Referer от третьих лицuseragentотключает опцию Скрывать User-Agentipотключает опцию Скрывать IP-адресxclientdataотключает опцию Удалять заголовок X-Client-Datadpiотключает опцию Защищать от DPI

Примеры

@@||example.com^$stealthполностью отключает модуль «Антитрекинг» для запросов кexample.comи поддоменам, кроме блокировки куки и скрытия параметров отслеживания (см.ниже).@@||domain.com^$script,stealth,domain=example.comотключает модуль «Антитрекинг» только для script-запросов кdomain.com(и поддоменам) наexample.comи всех его поддоменах.@@||example.com^$stealth=3p-cookie|dpiотключает блокировку сторонних куки-файлов и меры защиты от DPI для запросов кexample.com.

Блокировка куки и скрытие параметров отслеживания достигается использованием правил с модификаторами $cookie и $removeparam. Правила-исключения только с модификатором $stealth не дадут желаемого результата. Если вы хотите полностью отключить все функции Антитрекинга для определённого домена, нужно включить в правило все три модификатора: @@||example.org^$stealth,removeparam,cookie

- Modifier options must be lowercase, i.e.

$stealth=DPIwill be rejected. - Параметры модификатора не могут отрицаться, т.е.

$stealth=~3p-cookieбудет отклонён.

- Антитрекинг доступен в AdGuard для Windows, Mac и Android и в Браузерном расширении AdGuard. Все остальные продукты будут игнорировать правила с модификатором

$stealth. - Правила с модификатором

$stealthподдерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.10 или выше.

$urlblock

Отключает все правила $cookie и блокировку всех запросов со страниц, соответствующих правилу.

Примеры

@@||example.com^$urlblock— любые запросы, отправленные со страниц сайтаexample.comи всех его поддоменов, не будут блокироваться.

В AdGuard для iOS и AdGuard для Safari правила $urlblock работают как исключение $document — они разблокируют всё.

Правила с модификатором $urlblock не поддерживаются в AdGuard Content Blocker.

Generic-правила

Перед тем, как перейти к описанию следующих модификаторов, необходимо ввести определение generic-правил. Правило относится к generic-правилам, если его действие не ограничено конкретными доменами. Также поддерживается wildcard-символ *.

Например, это generic-правила:

###banner

*###banner

#@#.adsblock

*#@#.adsblock

~domain.com###banner

||domain.com^

||domain.com^$domain=~example.com

А это уже не generic-правила:

domain.com###banner

||domain.com^$domain=example.com

$genericblock

Отключает все базовые правила generic на страницах, подходящих под правило-исключение.

Примеры

@@||example.com^$genericblockотключает базовые правила generic на любых страницахexample.comи всех поддоменах.

В AdGuard для iOS и AdGuard для Safari правила $genericblock работают как исключение $document — они разблокируют всё.

Правила с модификатором $genericblock не поддерживаются в AdGuard Content Blocker.

$generichide

Отключает все косметические правила generic на страницах, соответствующих правилу-исключению.

Примеры

@@||example.com^$generichideотключает косметические правила generic на страницах сайтаexample.comи всех его поддоменах.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $ghide.

specifichide

Отключает все specific-правила скрытия элементов и CSS-правила, но не отключает general-правила. Имеет эффект, противоположный $generichide.

Примеры

@@||example.org^$specifichideотключаетexample.org##.banner, но не##.banner.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $shide.

Все косметические правила, а не только specific, можно отключить модификатором $elemhide.

Правила с модификатором $specifichide не поддерживаются в AdGuard для iOS, AdGuard для Safari и AdGuard Content Blocker.

Расширенные возможности

Модификаторы, описанные в этом разделе, полностью меняют поведение базовых правил.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|

| $all | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $badfilter | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $cookie | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $csp | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $hls | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $inline-font | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $inline-script | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $jsonprune | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $network | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $permissions | ✅ | ⏳ | ⏳ | ❌ | ❌ | ❌ |

| $redirect | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $redirect-rule | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $referrerpolicy | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $removeheader | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $removeparam | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $replace | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| noop | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $empty 👎 | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $mp4 👎 | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

- 👎 — устарел; всё ещё поддерживается, но в будущем будет удалён

$all

Модификатор $all состоит из всех модификаторов content-type и $popup. Например, правило ||example.org^$all конвертируется в правило:

||example.org^$document,subdocument,font,image,media,object,other,ping,script,stylesheet,websocket,xmlhttprequest,popup

Этот модификатор нельзя использовать как исключение с маркером @@.

Правила с модификатором $all не поддерживаются в AdGuard Content Blocker.

$badfilter

Правила, содержащие модификатор $badfilter, отключают другие базовые правила, на которые они ссылаются. Это означает, что текст отключённого правила должен соответствовать тексту $badfilter-правила (за исключением самого модификатора $badfilter).

Примеры

||example.com$badfilterотключает||example.com||example.com$image,badfilterотключает||example.com$image@@||example.com$badfilterотключает@@||example.com||example.com$domain=domain.com,badfilterотключает||example.com$domain=domain.com

Правила с модификатором $badfilter могут отключать другие базовые правила для определённых доменов, если они соответствуют следующим условиям:

- В правиле есть модификатор

$domain - В модификаторе

$domainнет отрицания домена~

В этом случае, правило с $badfilter отключит соответствующее базовое правило для доменов, указанных как в правиле с $badfilter, так и в базовом правиле. Обратите внимание, что логика wildcard для доменов верхнего уровня (TLD) здесь также применима.

Примеры

/some$domain=example.com|example.org|example.ioотключено дляexample.comправилом/some$domain=example.com,badfilter/some$domain=example.com|example.org|example.ioотключено дляexample.comиexample.orgправилом/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.orgи/some$domain=example.ioполностью отключены правилом/some$domain=example.com|example.org|example.io,badfilter/some$domain=example.com|example.org|example.ioполностью отключено правилом/some$domain=example.*,badfilter/some$domain=example.*отключено дляexample.comиexample.orgправилом/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.org|example.ioНЕ отключено дляexample.comправилом/some$domain=example.com|~example.org,badfilter, поскольку значение модификатора$domainсодержит отрицание домена

Правила с модификатором $badfilter не поддерживаются в AdGuard Content Blocker.

$cookie

Модификатор $cookie полностью меняет поведение правила. Вместо того, чтобы блокировать запрос, этот модификатор позволяет AdGuard блокировать или изменять заголовки Cookie или Set-Cookie.

Несколько правил, соответствующих одному запросу

В случае, когда несколько правил $cookie соответствуют одному запросу, мы применим каждое из них по очереди.

Синтаксис

$cookie [= name[; maxAge = seconds [; sameSite = strategy ]]]

где:

name— опционально, строка или регулярное выражение для сопоставления с именем куки.seconds— количество секунд, на которое сместится истечение срока действия куки.strategy— строка для стратегии Same-Site для использования куки.

Например,

||example.org^$cookie=NAME;maxAge=3600;sameSite=lax

каждый раз, когда AdGuard встречает куки с именем NAME в запросе к example.org, он будет делать следующее:

- Установит дату истечения срока хранения на текущее время плюс

3600секунд - Позволяет куки использовать стратегию Same-Site.

Экранирование специальных символов

Если для сопоставления используется регулярное выражение name, необходимо экранировать два символа: запятую , и знак доллара $. Используйте для этого обратный слеш \. Например, экранированная запятая будет выглядеть так: \,.

Примеры

||example.org^$cookieблокирует все куки, установленныеexample.org; это эквивалентно установкеmaxAge=0$cookie=__cfduidблокирует куки CloudFlare везде$cookie=/__utm[a-z]/блокирует куки Google Analytics везде||facebook.com^$third-party,cookie=c_userне позволяет Facebook отслеживать вас, даже если вы вошли в систему

Существует два способа деактивации правил $cookie: основной предполагает использование исключения с @@ — @@||example.org^$cookie. Альтернативный метод использует исключение $urlblock (также входящее в псевдоним исключения $document — $elemhide,jsinject,content,urlblock,extension). Вот как это работает:

@@||example.org^$cookieразблокирует все куки-файлы, установленныеexample.org@@||example.org^$urlblockразблокирует все файлы куки, установленныеexample.org, и отключает блокировку всех запросов, отправленных сexample.org@@||example.org^$cookie=conceptразблокирует один куки-файл с именемconcept@@||example.org^$cookie=/^_ga_/разблокирует все куки, соответствующие регулярному выражению

$cookie rules support three types of modifiers: $domain, $~domain, $important, $third-party, and $~third-party.

Правила с модификатором $cookie не поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari.

$csp

Этот модификатор полностью меняет поведение страницы. Когда он применяется, правило не блокирует запрос. Вместо этого будут изменены заголовки ответа.

Чтобы использовать правила этого типа, необходимо базовое понимание слоя безопасности Content Security Policy.

Для запросов, подходящих под $csp-правило, мы усилим политику безопасности ответа, добавив дополнительную политику, равнозначную содержимому модификатора $csp. Правила $csp применяются независимо от правил любого другого типа. Only document-level exceptions can influence it (see the examples section), but no other basic rules.

Несколько правил, соответствующих одному запросу

В случае, когда несколько правил $csp соответствуют одному запросу, мы применим каждое из них.

Синтаксис

Синтаксис значений $csp похож на синтаксис заголовков Политики Безопасности Контента.

Значение $csp может быть пустым в случае правил-исключений. См. примеры ниже.

Примеры

||example.org^$csp=frame-src 'none'запрещает все фреймы на example.org и его поддоменах.@@||example.org/page/*$csp=frame-src 'none'отключает все правила с модификатором$csp, в точности соответствующимframe-src 'none'на всех страницах, подходящих под паттерн правила. Например, правило выше.@@||example.org/page/*$cspотключает все$csp-правила на всех страницах, подходящих под паттерн правила.||example.org^$csp=script-src 'self' 'unsafe-eval' http: https:отключает инлайн-скрипты на всех страницах, подходящих под паттерн правила.@@||example.org^$documentили@@||example.org^$urlblockотключает все$csp-правила на всех страницах, подходящих под паттерн правила.

- Некоторые символы запрещены в значении

$csp:,,$. $csp-правила поддерживают ограниченный список модификаторов:$domain,$important,$subdocument.- Правила с директивами

report-*считаются некорректными.

Правила с модификатором $csp не поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari.

$hls

Правила $hls модифицируют ответ на соответствующий правилу запрос. Они предназначены для удаления сегментов из HLS-плейлистов (RFC 8216).

Слово segment в документации означает Media Segment или playlist (как часть Master Playlist): с точки зрения правил $hls, Master Playlist и Media Playlist неразличимы.

Синтаксис

||example.org^$hls=urlpatternудаляет сегменты, URL которых соответствует паттернуurlpattern. Паттерн работает так же, как в базовых URL-правилах, однако символы/,$и,в составеurlpatternнеобходимо экранировать с помощью\.||example.org^$hls=/regexp/optionsудаляет сегменты, в которых URL-адрес или один из тегов (для определённых параметров, если они есть) соответствуют регулярному выражениюregexp. Доступные значенияoptions:t— вместо URL-адреса сегмента проверять каждый тег сегмента на соответствие регулярному выражению. Сегмент с соответствующим тегом будет удалён;i— сделать регулярное выражение нечувствительным к регистру символов.

Символы /, $ и , должны быть экранированы с помощью \ внутри regexp.

Исключения

Базовые URL правила-исключения не отключают правила с модификатором $hls. Отключить их можно следующим образом:

@@||example.org^$hlsотключает все правила$hlsдля ответов от URL-адресов, соответствующих||example.org^ URL.@@||example.org^$hls=textотключает все правила$hls, у которых значение модификатора$hlsравноtext, для ответов с URL-адресов, соответствующих||example.org^ URL.

$hls также можно отключить с помощью правил-исключений с модификаторами $document, $content и $urlblock.

Если несколько правил $hls соответствуют одному и тому же запросу, их эффект суммируется.

Примеры

||example.org^$hls=\/videoplayback^?*&source=dclk_video_adsудаляет все сегменты с соответствующим URL.||example.org^$hls=/\/videoplayback\/?\?.*\&source=dclk_video_ads/iделает почти то же самое, но с помощью регулярного выражения вместо URL-паттерна.||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/tудаляет все сегменты с соответствующим тегом.

О формате HLS-плейлистов

Из спецификации следует:

- HLS-плейлист — это набор текстовых строк

- Можно использовать пустую строку, комментарий (начинается с

#), тег (тоже начинается с#, распознаётся по содержанию) или URL - Строка с URL называется сегментом

- Тег может относиться к одному сегменту, т.е. к первой строке с URL, следующей после данного тега, ко всем последующим сегментам (пока не встретится тег с тем же названием) или ко всему плейлисту

Замечания, касающиеся правил $hls:

- Когда сегмент удаляется, все теги, относящиеся только к нему, тоже удаляются

- Теги, относящиеся к нескольким сегментам, удаляются, если все эти сегменты были удалены

- Поскольку различные типы тегов невозможно распознать по синтаксису, мы распознаем все теги, указанные в RFC, плюс некоторые нестандартные теги, которые встречались нам в полевых условиях. Любые строки, начинающиеся с

#и не распознанные как тег, пропускаются без модификации и не сопоставляются с правилами - Tags will not be matched if they apply to the entire playlist, and

$hlsrrules cannot be used to remove them, as these rule types are intended for segment removals. Если вы знаете, что делаете, вы можете использовать правила$replaceдля удаления или перезаписи только одного тега из плейлиста

Пример работы правил:

Исходный ответ

#EXTM3U

#EXT-X-TARGETDURATION:10

#EXTINF,5

preroll.ts

#UPLYNK-SEGMENT:abc123,ad

#UPLYNK-KEY:aabb1122

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

Применённые правила

||example.org^$hls=preroll

||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/t

Модифицированный ответ

#EXTM3U

#EXT-X-TARGETDURATION:10

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

- Правила

$hlsразрешены только в доверенных фильтрах. - Правила

$hlsсовместимы с модификаторами$domain,$third-party,$app,$important,$match-caseи$xmlhttprequest. - Правила

$hlsприменимы только к HLS-плейлистам, т. е. к тексту в кодировке UTF-8, начинающемуся со строки#EXTM3U. Никакие другие ответы не будут модифицированы этими правилами. $hlsrules do not apply if the size of the original response is more than 10 MB.

Правила с модификатором $hls поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.10 или выше.

$inline-script

Модификатор $inline-script предназначен для блокировки встроенного в страницу кода JavaScript с использованием политики безопасности контента (CSP). Он повышает безопасность, не позволяя загружать встроенную рекламу или потенциально вредоносные скрипты. Правило ||example.org^$inline-script конвертируется в правило синтаксиса CSP:

||example.org^$csp=script-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$inline-font

Модификатор $inline-font предназначен для блокировки встроенных в страницу шрифтов с использованием политики безопасности контента (CSP). Он повышает безопасность, не позволяя загружать встроенные шрифты, которые могут использоваться для сбора данных и фингерпринтинга. Правило ||example.org^$inline-font конвертируется в правило синтаксиса CSP:

||example.org^$csp=font-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$jsonprune

Правила $jsonprune модифицируют ответ на соответствующий запрос, удаляя JSON-элементы, которые соответствуют модифицированному выражению JSONPath. Эти правила не изменяют ответы, которые не являются действительными JSON-документами.

В AdGuard для Windows, Mac и Android с CoreLibs версии 1.11 или выше $jsonprune также поддерживается модификация JSONP-документов (padded JSON).

Синтаксис

||example.org^$jsonprune=expressionудаляет из ответа элементы, соответствующие изменённому JSONPath-выражениюexpression.

Из-за особенностей работы парсинга правил символы $ и , внутри expression должны экранироваться символом \.

Модифицированный синтаксис JSONPath имеет следующие отличия от оригинального:

- Выражения на сценарном языке (script expressions) не поддерживаются

- Поддерживаемые предикаты (filter expressions):

?(has <key>)— верно, если текущий объект содержит указанный ключ?(key-eq <key> <value>)— верно, если текущий объект содержит указанный ключ и его значение равно указанному?(key-substr <key> <value>)— верно, если указанное значение является подстрокой значения ключа текущего объекта

- Пробелы вне двойных или одинарных кавычек игнорируются

- Можно использовать строки как с двойными, так и с одинарными кавычками

- Выражения, оканчивающиеся на

.., не поддерживаются - Разрешено указывать несколько срезов массива (array slices) в квадратных скобках

Существуют различные онлайн-инструменты, которые делают работу с выражениями JSONPath удобнее:

https://www.site24x7.com/tools/jsonpath-finder-validator.html https://jsonpathfinder.com/ https://jsonpath.com/

Обратите внимание, что различные имплементации JSONPath обладают уникальными особенностями и могут быть несовместимы друг с другом.

Исключения

Базовые URL правила-исключения не отключают правила с модификатором $jsonprune. Отключить их можно следующим образом:

@@||example.org^$jsonpruneотключает все правила$jsonpruneдля ответов от URL-адресов, соответствующих||example.org^.@@||example.org^$jsonprune=textотключает все правила$jsonprune, у которых значение модификатораjsonpruneравноtext, для ответов с URL-адресов, соответствующих||example.org^.

$jsonprune также можно отключить с помощью правил-исключений с модификаторами $document, $content и $urlblock.

Когда одному и тому же запросу соответствует несколько правил с модификатором $jsonprune, они сортируются в лексикографическом порядке: первое правило применяется к исходному ответу, а каждое из оставшихся правил применяется к результату применения предыдущего.

Примеры

||example.org^$jsonprune=\$..[one\, "two three"]удаляет все вхождения ключей one и two three в любом месте JSON-документа.

До

{

"one": 1,

"two": {

"two three": 23,

"four five": 45

}

}

После

{

"two": {

"four five": 45

}

}

||example.org^$jsonprune=\$.a[?(has ad_origin)]удаляет всех прямых потомковa, которые обладают свойствомad_origin.

До

{

"a": [

{

"ad_origin": "https://example.org",

"b": 42

},

{

"b": 1234

}

]

}

После

{

"a": [

{

"b": 1234

}

]

}

||example.org^$jsonprune=\$.*.*[?(key-eq 'Some key' 'Some value')]удаляет все элементы на уровне вложенности 3, обладающие свойством Some key, равным Some value.

До

{

"a": {"b": {"c": {"Some key": "Some value"}, "d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Some value"}, {"Some key": "Other value"}]}

}

После

{

"a": {"b": {"d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Other value"}]}

}

Вложенные выражения JSONPath

В AdGuard для Windows, Mac и Android с CoreLibs версии 1.11 или выше выражения JSONPath могут быть использованы как ключи в выражениях фильтра.

||example.org^$jsonprune=\$.elems[?(has "\$.a.b.c")]удаляет всех прямых потомковelems, которые обладают свойством, выбираемым JSONPath-выражением$.a.b.c.

До

{

"elems": [

{

"a": {"b": {"c": 123}},

"k": "v"

},

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

После

{

"elems": [

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

||example.org^$jsonprune=\$.elems[?(key-eq "\$.a.b.c" "abc")]удаляет всех прямых потомковelems, которые обладают свойством, выбираемым выражением JSONPath$.a.b.cсо значением, равным"abc".

До

{

"elems": [

{

"a": {"b": {"c": 123}},

},

{

"a": {"b": {"c": "abc"}}

}

]

}

После

{

"elems": [

{

"a": {"b": {"c": 123}}

}

]

}

- Правила с

$jsonpruneсовместимы с модификаторами$domain,$third-party,$app,$important,$match-caseи$xmlhttprequest. $jsonprunerules do not apply if the size of the original response is more than 10 MB.

Правила с модификатором $jsonprune поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.10 или выше.

$network

По сути, это правила типа Firewall, позволяющие полностью блокировать или разблокировать доступ к указанному удалённому адресу.

- Правила

$networkсоответствуют только IP-адресам! Вы не можете использовать их, чтобы блокировать или разблокировать доступ к домену. - Чтобы сопоставить адрес IPv6, вы должны использовать сжатый синтаксис, например, использовать

[2001:4860:4860::8888]$networkвместо[2001:4860:4860:0:0:0:0:8888]$network. - An allowlist

$networkrule makes AdGuard bypass data to the matching endpoint, hence there will be no further filtering at all. - Если часть IP начинается и заканчивается символом

/, она рассматривается как регулярное выражение.

Рекомендуем ознакомиться с этой статьёй для лучшего понимания регулярных выражений.

Модификатор $network можно использовать в правилах только вместе с модификаторами $app и $important, но не с какими-либо другими модификаторами.

Примеры

174.129.166.49:3478^$networkблокирует доступ к174.129.166.49:3478(но не к174.129.166.49:34788).[2001:4860:4860::8888]:443^$networkблокирует доступ к[2001:4860:4860::8888]:443.174.129.166.49$networkблокирует доступ к174.129.166.49:*.@@174.129.166.49$networkзаставляет AdGuard направлять трафик в конечную точку. Никакие другие правила применяться не будут./.+:3[0-9]{4}/$networkблокирует доступ к диапазанону портов 30000–39999./8.8.8.(:?8|4)/$networkблокирует доступ к8.8.8.8и к8.8.8.4.

Только AdGuard для Windows, Mac и Android имеют технические возможности для поддержки правил с модификатором $network.

$permissions

Этот модификатор полностью меняет поведение правила. Когда он применяется, правило не блокирует запрос. Вместо этого будут изменены заголовки ответа.

Чтобы использовать правила этого типа, необходимо базовое понимание слоя безопасности Feature Policy.

Для запросов, соответствующих правилу $permissions, AdGuard усиливает «политику функций» ответа, добавляя дополнительную политику, равную содержимому модификатора $permissions. Правила $permissions применяются независимо от правил любого другого типа. Only document-level exceptions can influence it (see the examples section), but no other basic rules.

Несколько правил, соответствующих одному запросу.

В случае, когда несколько правил с $permissions соответствуют одному запросу, AdGuard применит каждое из них.

Синтаксис

Синтаксис значения $permissions подобен заголовку Permissions-Policy синтаксису с одним исключением: запятая, разделяющая несколько функций , ДОЛЖНА экранироваться — см. примеры ниже. Список доступных директив доступен здесь.

Значение $permissions может быть пустым в случае правил-исключений — смотрите примеры ниже.

Примеры

||example.org^$permissions=autoplay=()запрещает автовоспроизведение медиафайлов, запрашиваемых через интерфейсHTMLMediaElementна сайтеexample.org.@@||example.org/page/*$permissions=autoplay=()отключает все правила с модификатором$permissions, в точности соответствующимautoplay=()на всех страницах, подходящих под паттерн правила. Например, правило выше.@@||example.org/page/*$permissionsотключает все$permissions-правила на всех страницах, подходящих под паттерн правила.$domain=example.org|example.com,permissions=storage-access=()\, camera=()запрещает использование Storage Access API для запроса доступа к неразмеченным куки, а также использование устройств видеоввода на сайтахexample.orgиexample.com.@@||example.org^$documentили@@||example.org^$urlblockотключает все$permission-правила на всех страницах, подходящих под паттерн правила.

- В модификаторе

$permissionsзапрещён символ$ $permissionsis compatible with three types of modifiers:$domain,$important, and$subdocument

Правила с модификатором $permissions поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.11 или выше.

$redirect

AdGuard способен перенаправлять веб-запросы на локальный «ресурс».

Синтаксис

AdGuard использует тот же синтаксис правил фильтрации, что и uBlock Origin. Также он совместим с модификатором ABP $rewrite=abp-resource.

$redirect — это модификатор для базовых правил фильтрации, поэтому правила с этим модификатором поддерживают остальные базовые модификаторы, такие как $domain, $third-party, $script и т. д.

Значение модификатора $redirect должно быть именем ресурса, который будет использован для переадресации.

Отключение правил $redirect

||example.org/script.js$script,redirect=noopjs— это правило перенаправляет все запросы кexample.org/script.jsна ресурс с именемnoopjs.||example.org/test.mp4$media,redirect=noopmp4-1s— это правило перенаправляет все запросы кexample.org/script.jsна ресурс с именемnoopmp4-1s.@@||example.org^$redirectотключит все правила$redirectдля URL-адресов, соответствующих||example.org^.@@||example.org^$redirect=nooptextотключит все правила с$redirect=nooptextдля любого запроса, который соответствует||example.org^.

Больше информации о редиректах и их использовании доступно на GitHub.

Приоритеты правил $redirect

У правил с $redirect более высокий приоритет, чем у обычных базовых правил блокировки. Это означает, что если существует базовое правило блокировки, то правило $redirect будет его отменять. У правил белого списка с пометкой @@ более высокий приоритет, чем у правил $redirect. Если базовое правило с модификатором $important и правило $redirect соответствуют одному и тому же URL-адресу, последнее переопределяется, если оно также не помечено как $important.

$important > @@ > $redirect > базовые правила.

Перейдите к приоритетам правил для более подробной информации.

- Правила с модификатором

$redirectне поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari. $redirectв uBlock Origin поддерживает указание приоритета, например,$redirect=noopjs:42. AdGuard не поддерживает его и вместо этого просто отбрасывает приоритетный постфикс.

$redirect-rule

По сути это другое имя $redirect, поскольку он имеет те же значения «перенаправления» и почти аналогичную логику. Разница в том, что $redirect-rule применяется только в том случае, если целевой запрос заблокирован другим базовым правилом.

Перейдите к приоритетам правил для более подробной информации.

Отключение $redirect-rule работает точно так же, как для обычных правил $redirect. Даже более того, @@||example.org^$redirect будет отключать как правило $redirect, так и $redirect-rule.

Примеры

||example.org/script.js

||example.org^$redirect-rule=noopjs

В этом случае только запросы к example.org/script.js будут перенаправлены на noopjs. Все остальные запросы к example.org останутся без изменений.

Правила с модификатором $redirect не поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari.

$referrerpolicy

Эти правила позволяют переопределить политику реферера страницы . В ответах на соответствующие запросы все заголовки Referrer-Policy заменит один заголовок со значением, равным значению модификатора правила сопоставления. Если ответ содержит HTML-документ с тегом <meta name="referrer"..., то атрибут content этого тега также будет заменён на значение модификатора.

Правило исключения со значением модификатора отключает правило блокировки с тем же значением. Правило исключения без значения модификатора отключает все совпадающие правила referrer-policy.

Если запрос соответствует нескольким правилам $referrerpolicy, не отключённым исключениями, то применяется только одно из них (какое именно — не уточняется). Правила $referrerpolicy без указанных модификаторов типа контента применяются к типам контента $document и $subdocument.

Примеры

||example.com^$referrerpolicy=unsafe-urlпереопределяет политику referrer дляexample.comсunsafe-url.@@||example.com^$referrerpolicy=unsafe-urlотключает предыдущее правило.@@||example.com/abcd.html^$referrerpolicyотключает все правила$referrerpolicyнаexample.com/abcd.html.

Правила с модификатором $referrerpolicy поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.12 или выше.

$removeheader

Правила с модификатором $removeheader предназначены для того, чтобы убирать заголовки HTTP-запросов и ответов. Изначальная мотивация для создания этого типа правил заключалась в том, чтобы иметь возможность избавиться от заголовка Refresh, который часто используется для перенаправления пользователей на нежелательную страницу. Однако применение данного модификатора не ограничивается этим случаем.

Как и в случае с $csp, $redirect, $removeparam и $cookie, этот модификатор существует независимо, правила с ним не зависят от обычных базовых правил, то есть регулярные выражения или блокирующие правила никак на них не повлияют. По умолчанию они работают только применительно к заголовкам ответов. Но вы также можете изменить его, чтобы удалить заголовки из HTTP-запросов.

Синтаксис

Базовый синтаксис

||example.org^$removeheader=header-nameубирает заголовок ответа с названиемheader-name||example.org^$removeheader=request:header-nameубирает заголовок запроса с названиемheader-name

$removeheader нечувствителен к регистру, но мы настоятельно рекомендуем всегда использовать нижний регистр.

Отрицание $removeheader

Этот тип правил работает почти так же, как и с модификаторами $csp и $redirect.

Используйте @@, чтобы отменить $removeheader:

@@||example.org^$removeheaderотменяет все правила$removeheaderдля URL-адресов, соответствующих||example.org^.@@||example.org^$removeheader=headerотменяет все правила с$removeheader=headerдля любого запроса, соответствующего||example.org^.

Правила с $removeheader также можно отключить, используя правила-исключения $document и $urlblock. Но базовые правила-исключения без модификаторов не смогут этого сделать. Например, @@||example.com^ не отключит $removeheader=p для запросов к example.com, а @@||example.com^$urlblock отключит.

В случае, когда несколько правил с $removeheader соответствуют одному запросу, мы будем применять их все по очереди.

Примеры

|

|example.org^$removeheader=refreshубирает заголовокRefreshиз всех HTTP-ответов, возвращённыхexample.orgи его поддоменами.||example.org^$removeheader=request:x-client-dataубирает заголовокX-Client-Dataиз всех HTTP-запросов.Данный блок правил убирает заголовки

RefreshиLocationиз всех HTTP-ответов, возвращённыхexample.org, кроме запросов кexample.org/path/*, для которого заголовки не будут убраны:||example.org^$removeheader=refresh

||example.org^$removeheader=location

@@||example.org/path/$removeheader

Этот тип правил может быть использован только в доверенных фильтрах.

Чтобы избежать потенциальных проблем с безопасностью,

$removeheaderне может убрать следующие заголовки:access-control-allow-originaccess-control-allow-credentialsaccess-control-allow-headersaccess-control-allow-methodsaccess-control-expose-headersaccess-control-max-ageaccess-control-request-headersaccess-control-request-methodorigintiming-allow-originallowcross-origin-embedder-policycross-origin-opener-policycross-origin-resource-policycontent-security-policycontent-security-policy-report-onlyexpect-ctfeature-policyorigin-isolationstrict-transport-securityupgrade-insecure-requestsx-content-type-optionsx-download-optionsx-frame-optionsx-permitted-cross-domain-policiesx-powered-byx-xss-protectionpublic-key-pinspublic-key-pins-report-onlysec-websocket-keysec-websocket-extensionssec-websocket-acceptsec-websocket-protocolsec-websocket-versionp3psec-fetch-modesec-fetch-destsec-fetch-sitesec-fetch-userreferrer-policycontent-typecontent-lengthacceptaccept-encodinghostconnectiontransfer-encodingupgrade

Правила с

$removeheaderсовместимы с модификаторами$domain,$third-party,$app,$important,$match-case, а также модификаторами типа контента, такими как$scriptи$stylesheet. Правила с другими модификаторами считаются некорректными и не будут применены.

Правила с модификатором $removeheader поддерживаются в AdGuard для Windows, Mac и Android, а также в Браузерном расширении AdGuard для Chrome, Firefox и Edge.

$removeparam

Модификатор $removeparam — это полный аналог модификатора $queryprune. Поскольку модификатор $queryprune считается устаревшим, рекомендуем везде использовать только модификатор $removeparam.

Правила с модификатором $removeparam предназначены для того, чтобы убирать параметры запроса из URL-адресов. Такие правила применяются только к запросам типов GET, HEAD, OPTIONS и иногда к POST.

Правила с модификатором $removeparam, не содержащие модификаторов типа контента, будут соответствовать только тем запросам, которые имеют тип контента document.

Синтаксис

Базовый синтаксис

$removeparam=paramубирает параметр запроса с именемparamиз URL любого запроса. Например, запрос кhttp://example.com/page?param=1&&another=2будет преобразован вhttp://example.com/page?another=2.

Правила с модификатором $removeparam поддерживаются в AdGuard для Windows, Mac и Android с CoreLibs версии 1.7 или выше и в Браузерном расширении AdGuard версии 3.6 или выше.

Регулярные выражения

Вы также можете использовать регулярные выражения, чтобы выбрать нужные параметры запроса или их значения:

$removeparam=/regexp/[options]убирает из URL-адреса любого запроса все параметры, соответствующие заданному регулярному выражениюregexp. В отличие от базового синтаксиса, это означает «убрать параметры запроса, нормализованные к строкеname=value, которая соответствуетрегулярному выражению».[options]— это список опций регулярного выражения. На данный момент единственная поддерживаемая опция — этоi, делающая соответствие нечувствительным к регистру.

Экранирование специальных символов

Не забывайте экранировать специальные символы, такие как ,, / и $ в регулярных выражениях. Используйте для этого символ \. Например, экранированная запятая должна выглядеть так: \,.

Правила с регулярными выражениями смотрят как на название, так и на значение параметра. Чтобы свести к минимуму ошибки, рекомендуем начинать регулярное выражение с /^, если только вы не хотите специально работать со значениями параметров.

Мы стараемся обнаруживать и игнорировать неэкранированные символы $ автоматически. По умолчанию не считаем символ разделителем, если верны три условия:

- Есть сочетание

$/ - Слева от символа есть ещё один слеш

/ - Слева от этого слеша есть ещё один неэкранированный символ

$

Удалить параметры запроса

Укажите «голый» $removeparam, чтобы удалить все параметры запроса:

||example.org^$removeparamудаляет все параметры запроса из URL-адресов, соответствующих правилу||example.org^.

Инверсия

Используйте ~, чтобы применить инверсию:

$removeparam=~paramудаляет все параметры запроса, кромеparam.$removeparam=~/regexp/удаляет все параметры запроса, которые не совпадают с заданным регулярным выражениемregexp.

Исключение правил с $removeparam

Этот тип правил работает практически так же, как и в случае с модификаторами $csp и $redirect.

Используйте @@, чтобы исключить правило с $removeparam: