Jak vytvářet vlastní filtry reklam

V tomto článku vysvětlíme, jak napsat vlastní pravidla filtrování pro použití v produktech AdGuardu. Chcete-li otestovat svá pravidla, stáhněte si aplikaci AdGuard

Filtr je sada pravidel filtrování aplikovaných na konkrétní obsah, například bannery nebo vyskakovací okna. AdGuard má seznam standardních filtrů vytvořených naším týmem. Neustále je vylepšujeme, aktualizujeme a snažíme se vyhovět potřebám většiny našich uživatelů.

AdGuard zároveň umožňuje vytvářet vlastní filtry pomocí stejných typů pravidel, které máme v našich filtrech.

K popisu syntaxe našich pravidel filtrování používáme Augmented BNF for Syntax Specifications, ale ne vždy se touto specifikací striktně řídíme.

Původně byla syntaxe AdGuardu založena na syntaxi pravidel Adblock Plus. Později jsme ji rozšířili o nové typy pravidel pro lepší filtrování reklam. Některé části tohoto článku o pravidlech společných pro AdGuard i ABP byly převzaty z příručka Adblock Plus o tom, jak psát filtry.

Komentáře

Každý řádek začínající vykřičníkem je komentář. V seznamu pravidel je zobrazen šedou barvou. AdGuard bude tento řádek ignorovat, takže můžete napsat cokoli chcete. Komentáře se obvykle umísťují nad pravidla a slouží k popisu toho, co pravidlo dělá.

Např:

! Toto je komentář. Pod tímto řádkem se nachází skutečné pravidlo filtrování.

||example.org^

Příklady

Blokování podle názvu domény

Toto pravidlo blokuje:

http://example.org/ad1.gifhttp://subdomain.example.org/ad1.gifhttps://ads.example.org:8000/

Toto pravidlo neblokuje:

http://ads.example.org.us/ad1.gifhttp://example.com/redirect/http://ads.example.org/

Ve výchozím nastavení tato pravidla pro žádosti o dokumenty nefungují. To znamená, že pravidlo ||example.org^ zablokuje požadavek na example.org při pokusu o přechod na tuto doménu z jiné webové stránky, ale pokud do adresního řádku zadáte example.org a pokusíte se na doménu přejít, webová stránka se otevře. Chcete-li zablokovat žádost o dokument, budete muset použít pravidlo s modifikátorem $document: ||example.org^$document.

Blokování přesné adresy

Toto pravidlo blokuje:

http://example.org/

Toto pravidlo neblokuje:

https://example.org/banner/img

Modifikátory základních pravidel

Pravidla filtrování podporují řadu modifikátorů, které umožňují doladit chování pravidla. Zde je příklad pravidla s několika jednoduchými modifikátory.

Toto pravidlo blokuje:

http://example.org/script.js, pokud je tento skript načten zexample.com.

Toto pravidlo neblokuje:

https://example.org/script.js, pokud je tento skript načten zexample.org.https://example.org/banner.png, protože se nejedná o skript.

Odblokování adresy

Toto pravidlo odblokuje:

http://example.org/banner.png, i když pro tuto adresu existuje pravidlo blokování.

Pravidla blokování s modifikátorem $important mohou přepsat výjimky.

Odblokování celé webové stránky

Toto pravidlo odblokuje

- Zakáže všechna kosmetická pravidla na

example.com. - Odblokuje všechny požadavky odeslané z této webové stránky, i když existují pravidla blokování odpovídající těmto požadavkům.

Kosmetické pravidlo

Kosmetická pravidla jsou založena na použití speciálního jazyka CSS, kterému rozumí každý prohlížeč. V podstatě přidává na webové stránky nový styl CSS, jehož účelem je skrýt určité prvky. Více o CSS obecně se můžete dozvědět zde.

AdGuard rozšiřuje CSS a umožňuje tak vývojářům filtrů řešit mnohem složitější případy. Abyste však mohli tato rozšířená pravidla používat, musíte ovládat běžný jazyk CSS.

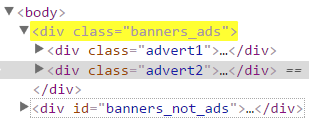

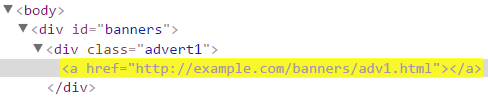

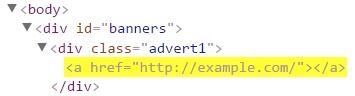

Oblíbené selektory CSS

| Název | Selektor CSS | Popis |

|---|---|---|

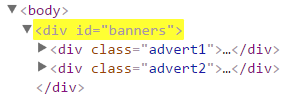

| ID selector | #banners | Shoduje se se všemi prvky s atributem id rovným banners. |

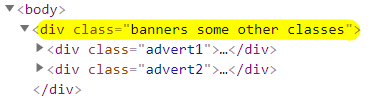

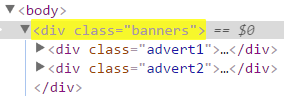

| Class selector | .banners | Shoduje se se všemi prvky s atributem class obsahujícím banners. |

| Attribute selector | div[class="banners"] | Shoduje se se všemi prvky div s atributem class přesně rovným k banners. |

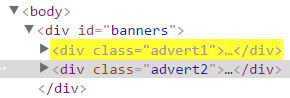

| Attribute substring selector | div[class^="advert1"] | Shoduje se se všemi prvky div s atributem class začínajícím na řetězec advert1. |

| Attribute substring selector | div[class$="banners_ads"] | Shoduje se se všemi prvky div s atributem class končícím na řetězec banners_ads. |

| Attribute substring selector | a[href^="http://example.com/"] | Shoduje se se všemi odkazy načtenými z domény http://example.com/. |

| Attribute selector | a[href="http://example.com/"] | Shoduje se se všemi odkazy exactly adresy http://example.com/. |

Omezení a restrikce

Důvěryhodné filtry

Některá pravidla lze použít pouze v důvěryhodných filtrech. Tato kategorie zahrnuje:

- seznamy filtrů vytvořené týmem AdGuard,

- seznamy vlastních filtrů nainstalované jako

trusted, - uživatelská pravidla.

Blokátor obsahu AdGuard

Blokátor obsahu AdGuard je rozšíření pro prohlížeče Samsung a Yandex, které lze nainstalovat z Google Play. Nesmí se zaměňovat s plně funkčním nástrojem AdGuard pro Android, který lze stáhnout pouze z našich stránek. Bohužel, funkce Blokátoru obsahu AdGuard jsou omezeny tím, co prohlížeče umožňují a podporují pouze starou syntaxi filtrů Adblock Plus:

- Základní pravidla blokování s následujícími modifikátory:

$domain,$third-party, modifikátory typu obsahu. - Základní pravidla výjimek s následujícími modifikátory:

$document,$elemhide. - Základní pravidla pro skrývání prvků bez rozšířené podpory CSS.

Vzhledem k výše uvedeným omezením nebude Blokátor obsahu AdGuard uveden v poznámkách ke kompatibilitě.

SafariConverterLib

Safari Converter se snaží co nejvíce podporovat syntaxi pravidel filtrování AdGuard, ale stále existují omezení a nedostatky, které je těžké překonat.

Základní (síťová) pravidla

Safari Converter podporuje podstatnou podmnožinu základních pravidel a určitě podporuje nejdůležitější typy těchto pravidel.

Podporováno s omezeními

Pravidla regulárních výrazů jsou omezena na podmnožinu regex podporovanou prohlížečem Safari.

$domain- modifikátor domén je podporován s několika omezeními:- Není možné míchat povolené a zakázané domény (například

$domain=example.org|~sub.example.org). Dejte prosím pozitivní hodnocení žádosti o funkci pro WebKit, aby toto omezení zrušil. - "Libovolná TLD" (tj.

domain.*) není plně podporována. V současné implementaci konvertor pouze nahrazuje.*100 nejoblíbenějšími TLD. Tato implementace bude v budoucnu vylepšena. - Použití regulárních výrazů v

$domainnení podporováno, ale i to bude v budoucnu vylepšeno.

- Není možné míchat povolené a zakázané domény (například

$denyallow- tento modifikátor je podporován převodem pravidla$denyallowna sadu pravidel (jedno pravidlo blokování + několik pravidel pro odblokování).Vzhledem k tomuto omezení

$denyallowje povoleno pouze v případě, že pravidlo má také modifikátor$domain.Generické pravidlo

*$denyallow=x.com,image,domain=a.combude převedeno na:*$image,domain=a.com

@@||x.com$image,domain=a.comPravidlo

/banner.png$image,denyallow=test1.com|test2.com,domain=example.orgbude převedeno na:/banner.png$image,domain=example.org

@@||test1.com/banner.png$image,domain=example.org

@@||test1.com/*/banner.png$image,domain=example.org

@@||test2.com/banner.png$image,domain=example.org

@@||test2.com/*/banner.png$image,domain=example.orgPravidlo bez

$domainnení podporováno:$denyallow=a.com|b.com.

$popup- jsou podporována pravidla vyskakovacích oken, ale jsou v podstatě stejná jako pravidla pro$document-pravidla blokování a nepokusí se kartu zavřít.Pravidla výjimek

(@@) zakazují kosmetické filtrování odpovídajících domén.Pravidla výjimek v Safari se spoléhají na typ pravidla

ignore-previous-rules, takže aby to fungovalo, musíme pravidla seřadit v určitém pořadí. Pravidla výjimek bez modifikátorů jsou umístěna na konci seznamu a proto znemožňují nejen blokování URL, ale i kosmetická pravidla.Toto omezení může být zrušeno, pokud bude implementována položka #70.

$urlblock,$genericblockje v podstatě stejné jako$document, tj. zakáže všechny druhy filtrování webových stránek.Tato omezení mohou být zrušena, až budou zavedeny položky #69 a #71.

$contentnemá v případě Safari smysl, protože pravidla filtrování HTML nejsou podporována, takže je zde pouze pro účely kompatibility. Pravidla s$contentjsou omezena na typ zdrojedocument.$specifichideje implementováno prohledáním existujících pravidel pro skrývání prvků a odstraněním cílové domény z jejich řadyif-domain.$specifichidepravidlo MUSÍ být zaměřeno na doménu, tj. musí vypadat takto:||example.org^$specifichide. Pravidla s konkrétnějšími vzory budou vyřazena, tj.||example.org/path$specifichidenebude podporováno.$specifichidese vztahuje pouze na pravidla, která jsou zaměřena na stejnou doménu jako samotné pravidlo, subdomény jsou ignorovány. Tj. pravidlo@@||example.org^$specifichidezakážeexample.org##.banner, ale bude ignorovatsub.example.org##.banner. Toto omezení může být zrušeno, pokud bude implementována položka #72.

Modifikátory

urlblock,genericblock,generichide,elemhide,specifichideajsinjectlze v pravidle použít pouze jako jeden modifikátor. Toto omezení může být v budoucnu zrušeno: #73.$websocket(plně podporováno od Safari 15).$ping(plně podporováno od Safari 14).

Nepodporováno

$app$header$method$strict-first-party(bude podporováno v budoucnu: #64)$strict-third-party(bude podporováno v budoucnu: #65)$to(bude podporováno v budoucnu: #60)$extension$stealth$cookie(bude částečně podporováno v budoucnu: #54)$csp$hls$inline-script$inline-font$jsonprune$xmlprune$network$permissions$redirect$redirect-rule$referrerpolicy$removeheader$removeparam$replace$urltransform

Kosmetická pravidla

Safari Converter podporuje většinu kosmetických pravidel ačkoli jsou nativně podporována pouze pravidla skrývání prvků se základními selektory CSS prostřednictvím blokování obsahu v Safari, vše ostatní je třeba interpretovat dalším rozšířením.

Omezení kosmetických pravidel

Pro zadávání domén platí stejná omezení jako pro modifikátor základních pravidel

$domain.Modifikátory jiných než základních pravidel jsou podporovány s určitými omezeními:

$domain- stejná omezení jako všude jinde.$path- podporováno, ale pokud použijete regulární výrazy, budou omezeny na podmnožinu regex podporovanou prohlížečem Safari.$url- bude podporováno v budoucnu: #68

Pravidla script/scriptlet

Safari Converter plně podporuje pravidla script a pravidla scriplet. Tato pravidla však lze vykládat pouze pomocí samostatného rozšíření.

:::varování

Pro pravidla scriplet je velmi důležité spustit je co nejdříve po načtení stránky. Důvodem je to, že je důležité, aby se spustil dříve než skripty stránky. V prohlížeči Safari bohužel vždy dochází k mírnému zpoždění, které může snížit kvalitu blokování.

:::

HTML pravidla filtrování

Pravidla filtrování HTML nejsou, a v budoucnu nebudou podporována. Safari bohužel neposkytuje potřebné technické možnosti pro jejich implementaci.

Základní pravidla

Nejjednoduššími pravidly jsou tzv. základní pravidla. Slouží k blokování požadavků na konkrétní adresy URL. Nebo je odblokují, pokud je na začátku pravidla speciální znak "@@". Základní princip tohoto typu pravidel je poměrně jednoduchý: je třeba zadat adresu a další parametry, které omezují nebo rozšiřují rozsah pravidla.

Základní pravidla pro blokování požadavků se vztahují pouze na dílčí požadavky. To znamená, že nebudou blokovat načítání stránky, pokud není výslovně zadána pomocí modifikátoru $document.

Prohlížeč rozpozná zablokovaný požadavek jako dokončený s chybou.

Pravidla kratší než 4 znaky jsou považována za nesprávná a budou ignorována.

Syntaxe základních pravidel

rule = ["@@"] pattern [ "$" modifiers ]

modifiers = [modifier0, modifier1[, ...[, modifierN]]]

pattern— maska adresy. Každá adresa URL požadavku je přiřazena k této masce. V šabloně můžete také použít speciální znaky popsané níže. Vezměte na vědomí, že AdGuard zkracuje adresy URL na délku 4096 znaků, aby urychlil porovnávání a předešel problémům s nesmyslně dlouhými adresami URL.@@— znak, který se používá v pravidlech výjimek. Chcete-li filtrování požadavku vypnout, začněte pravidlo touto značkou.modifiers— parametry, které "objasňují" základní pravidlo. Některé z nich omezují rozsah pravidel a některé mohou zcela změnit jejich fungování.

Speciální znaky

*— zástupný znak. Používá se k reprezentaci libovolné sady znaků. Může to být také prázdný řetězec nebo řetězec libovolné délky.||— indikace o použití pravidla na zadanou doménu a její subdomény. S tímto znakem nemusíte v masce adresy zadávat konkrétní protokol a subdoménu. Tj., že||znamenáhttp://*.,https://*.,ws://*.,wss://*.najednou.^— oddělovací znak. Oddělovací znak je libovolný znak, mimo písmeno, číslice nebo jeden z následujících znaků:_-.%. V tomto příkladu jsou oddělovací znaky zobrazeny tučně:http://example.com/?t=1&t2=t3. Konec adresy je také akceptován jako oddělovací znak.|— ukazatel na začátku nebo konci adresy. Hodnota závisí na umístění znaku v masce. Např. pravidloswf|odpovídáhttp://example.com/annoyingflash.swf, ale neodpovídáhttp://example.com/swf/index.html.|http://example.orgodpovídáhttp://example.org, ale nehttp://domain.com?url=http://example.org.

|, ||, ^ lze použít pouze u pravidel se vzorem URL. Např. ||example.com##.advert je nesprávný a bude blokátorem ignorován.

Doporučujeme také seznámit se s přehledem filtrů Adblock Plus, abyste lépe pochopili, jak taková pravidla vytvářet.

Podpora regulárních výrazů

Pokud chcete ještě větší flexibilitu při vytváření pravidel, můžete použít regulární výrazy namísto výchozí zjednodušené masky se speciálními znaky.

Pravidla s regulárními výrazy pracují pomaleji, proto se jim doporučuje vyhnout nebo omezit jejich rozsah na určité domény.

Pokud chcete, aby blokátor určil regulární výraz, musí pattern vypadat takto:

pattern = "/" regexp "/"

Např. pravidlo /banner\d+/$third-party použije regulární výraz banner\d+ na všechny požadavky třetích stran. Pravidlo výjimky s regulárním výrazem vypadá takto: @@/banner\d+/.

AdGuard pro Safari a AdGuard pro iOS plně nepodporují regulární výrazy kvůli omezení API pro blokování obsahu (hledejte sekci "Formát regulárního výrazu").

Podpora zástupných znaků pro TLD (domény nejvyšší úrovně)

Zástupné znaky jsou podporovány pro TLD domén ve vzorech kosmetických, filtrování HTML a pravidel JavaScript.

V případě kosmetických pravidel, např. example.*##.banner, je díky znaku .*, tj. example.com, sub.example.net, example.co.uk, atd. přiřazeno více domén.

Pro základní pravidla platí popsaná logika pouze pro domény uvedené v $domain modifikátoru, např. ||*/banners/*$image,domain=example.*.

V AdGuardu pro Windows, Mac, Android a v pravidlech rozšíření prohlížeče AdGuard se zástupným znakem .*, odpovídá jakékoli veřejné příponě (nebo eTLD). Pro AdGuard pro Safari a iOS je však seznam podporovaných domén nejvyšší úrovně omezen kvůli omezením v Safari.

Pravidla se zástupným znakem pro TLD nejsou podporována Blokátorem obsahu AdGuard.

Příklady základních pravidel

||example.com/ads/*— jednoduché pravidlo, které odpovídá adresám typuhttp://example.com/ads/banner.jpga dokonce ihttp://subdomain.example.com/ads/otherbanner.jpg.||example.org^$third-party— toto pravidlo blokuje požadavky třetích stran naexample.orga jejím subdoménám.@@||example.com$document— obecné pravidlo výjimky. Zcela vypne filtrování proexample.coma všechny subdomény. V pravidlech pro výjimky lze použít řadu modifikátorů. Pro více podrobností klikněte na odkaz níže.

Modifikátory základních pravidel

Funkce popsané v této části jsou určeny pro zkušené uživatele. Rozšiřují možnosti "základních pravidel", ale abyste je mohli používat, musíte mít základní znalosti o fungování prohlížeče.

Chování "základního pravidla" můžete změnit pomocí dalších modifikátorů. Modifikátory by měly být umístěny na konci pravidla za znakem $ a odděleny čárkami.

Příklad:

||domain.com^$popup,third-party

Základní modifikátory

Následující modifikátory jsou nejjednodušší a nejčastěji používané. V podstatě jen omezují rozsah použití pravidel.

| Modifikátor \ Produkty | Aplikace CoreLibs | AdGuard pro Chromium | AdGuard pro Chrome MV3 | AdGuard pro Firefox | AdGuard pro iOS | AdGuard Mini pro Mac | Blokátor obsahu AdGuard |

|---|---|---|---|---|---|---|---|

| $app | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $denyallow | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $domain | ✅ | ✅ | ✅ *[1] | ✅ | ✅ *[1] | ✅ *[1] | ✅ |

| $header | ✅ | ✅ *[2] | ✅ *[2] | ✅ *[2] | ❌ | ❌ | ❌ |

| $important | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $match-case | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $method | ✅ | ✅ | ✅ | ✅ | ✅ *[2] | ✅ *[2] | ❌ |

| $popup | ✅ *[3] | ✅ | ✅ *[3] | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $strict-first-party | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $strict-third-party | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $third-party | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $to | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — plně podporováno

- ✅ * — podporováno, ale spolehlivost se může lišit nebo se mohou vyskytnout omezení; více informací naleznete v popisu modifikátoru

- ❌ — nepodporováno

$app

Tento modifikátor umožňuje zúžit pokrytí pravidla na konkrétní aplikaci (nebo seznam aplikací). V systémech Windows a Mac to nemusí být příliš důležité, ale v mobilních zařízeních, kde některá pravidla filtrování musí být specifická pro konkrétní aplikaci, je to velmi důležité.

- Android — použijte název balíčku aplikace, např.

org.example.app. - Windows — použijte název procesu, např.

chrome.exe. - Mac — použijte ID svazku nebo název procesu, např.

com.google.Chrome.

V případě počítače Mac můžete ID svazku nebo název procesu aplikace zjistit zobrazením příslušných podrobností o požadavku v záznamu filtrování.

Syntaxe

Modifikátor je seznam jednoho nebo více výrazů, z nichž každý je porovnáván s aplikací určitým způsobem v závislosti na svém typu. Tyto výrazy jsou odděleny symbolem |.

applications = ["~"] entry_0 ["|" ["~"] entry_1 ["|" ["~"]entry_2 ["|" ... ["|" ["~"]entry_N]]]]

entry_i = ( regular_app / wildcard_app / regexp )

regular_app— regulární název aplikace (example.app). Odpovídá zadané aplikaci a je přiřazen lexikograficky.wildcard_app— název aplikace končící zástupným znakem*, např.org.example.*nebocom.ad*. Odpovídá všem aplikacím, jejichž názvy začínají zadanou předponou. Porovnání se provádí lexikograficky.regexp— regulární výraz, který začíná a končí znakem/. Funguje stejně jako v základních pravidlech URL, ale znaky/,$,,a|musí být uvozeny pomocí\.

Příklady

||baddomain.com^$app=org.example.app— pravidlo pro blokování požadavků, které odpovídají zadané masce a jsou odeslány z Android aplikaceorg.example.app.||baddomain.com^$app=org.example.app1|org.example.app2— stejné pravidlo, ale funguje jak proorg.example.app1, tak i proorg.example.app2.

Pokud chcete, aby se pravidlo nevztahovalo na určité aplikace, začněte název aplikace znakem ~.

||baddomain.com^$app=~org.example.app— pravidlo pro blokování požadavků, které odpovídají zadané masce a jsou odeslány z jakékoli aplikace kroměorg.example.app.||baddomain.com^$app=~org.example.app1|~org.example.app2— stejně jako výše, ale nyní jsou vyloučeny dvě aplikace:org.example.app1aorg.example.app2.

Zástupné znaky můžete použít v modifikátoru $app:

||baddomain.com^$app=org.example.*— použije se pro všechny aplikace, jejichž názvy balíčků začínají naorg.example.

V modifikátoru $app můžete použít regulární výrazy, které uzavřete do lomítek /.../. To umožňuje flexibilnější párování — například cílení na skupinu aplikací od stejného vydavatele nebo párování složitých vzorů.

||baddomain.com^$app=/org\.example\.[a-z0-9_]+/— platí pro všechny aplikace, jejichž název balíčku začínáorg.example(např.org.example.app1,org.example.utilityatd.).||baddomain.com^$app=/^org\.example\.app\$\|^org\.example\.[ab].*/— platí proorg.example.appa pro všechny aplikace, jejichž balíček začínáorg.example.aneboorg.example.b.

Modifikátor $app podporuje kombinování všech tří typů záznamů — prostých názvů, zástupných znaků a regulárních výrazů — v rámci stejného pravidla, ale neumožňuje kombinovat negované a nenegované výrazy dohromady.

||example.com^$app=org.example.app|org.example.*|/org\.example\.[a-z]+/— platí proorg.example.app, všechny odpovídající aplikaceorg.example.*aorg.example.[a-z]+.

- Aplikace v hodnotě modifikátoru nemohou obsahovat zástupný znak uvnitř řetězce, např.

$app=com.*.music. Použijte místo toho regulární výraz:$app=/com\..*\.music/. - Nelze kombinovat negované (

~) a nenegované výrazy ve stejném modifikátoru$app— bylo by to nejednoznačné.

- Pouze AdGuard pro Windows, Mac a Android jsou technicky schopné používat pravidla s modifikátorem

$app. - V systému Windows se v názvu procesu nerozlišují velká a malá písmena, počínaje AdGuard pro Windows s CoreLibs v1.12 nebo novější.

- Podpora regulárních výrazů a kombinování různých typů záznamů (prosté názvy, zástupné znaky a regulární výrazy) v modifikátoru

$appje k dispozici od verze CoreLibs v1.19 nebo novější.

$denyallow

Modifikátor $denyallow umožňuje vyhnout se vytváření dalších pravidel, pokud je potřeba zakázat určité pravidlo pro konkrétní domény. $denyallow odpovídá pouze cílovým doménám, nikoli doménám odkazujícím.

Přidání tohoto modifikátoru k pravidlu je ekvivalentní vyloučení domén podle shodného vzoru pravidla nebo přidání odpovídajících pravidel výjimek. Chcete-li do jednoho pravidla přidat více domén, použijte jako oddělovací znak |.

Příklady

Toto pravidlo:

*$script,domain=a.com|b.com,denyallow=x.com|y.com

odpovídá tomuto:

/^(?!.*(x.com|y.com)).*$/$script,domain=a.com|b.com

nebo kombinaci těchto tří:

*$script,domain=a.com|b.com

@@||x.com$script,domain=a.com|b.com

@@||y.com$script,domain=a.com|b.com

- Vzor shody pravidla se nemůže zaměřit na žádné konkrétní domény, např. nemůže začínat

||. - Domény v hodnotě modifikátoru nemohou být negovány, např.

$denyallow=~x.com, nebo mít zástupný znak TLD, např.$denyallow=x.*, nebo být regulárním výrazem, např.;$denyallow=/\.(com\|org)/. $denyallownelze použít společně s$to. Lze ji vyjádřit pomocí invertovaného$to:$denyallow=a.com|b.com, což je je ekvivalent k$to=~a.com|~b.com.

Pravidla, která tato omezení porušují, jsou považována za neplatná.

Pravidla s modifikátorem $denyallow nejsou AdGuardem pro iOS, Safari a Blokátorem obsahu AdGuard podporována.

$domain

$domain omezuje rozsah pravidla na požadavky ze zadaných domén a jejich subdomén (jak je uvedeno v záhlaví Referer HTTP).

Syntaxe

Modifikátor je seznam jednoho nebo více výrazů oddělených symbolem |, z nichž každý je porovnáván s doménou určitým způsobem v závislosti na svém typu (viz níže).

domains = ["~"] entry_0 ["|" ["~"] entry_1 ["|" ["~"]entry_2 ["|" ... ["|" ["~"]entry_N]]]]

entry_i = ( regular_domain / any_tld_domain / regexp )

regular_domain— běžný název domény (domain.com). Odpovídá zadané doméně a jejím subdoménám. Shoduje se lexikograficky.any_tld_domain— název domény zakončený zástupným znakem jako veřejná přípona, např. proexample.*je toco.ukvexample.co.uk. Odpovídá zadané doméně a jejím subdoménám s libovolnou veřejnou příponou. Shoduje se lexikograficky.regexp— regulární výraz, který začíná a končí znakem/. Vzor funguje stejně jako v základních pravidlech URL, ale znaky/,$,,a|musí být uvozeny pomocí\.

Pravidla s modifikátorem $domain jako regular_domain jsou podporována všemi AdGuard produkty.

Příklady

Jen $domain:

||baddomain.com^$domain=example.orgblokuje požadavky, které odpovídají zadané masce a jsou odeslány z doményexample.orgnebo jejích subdomén.||baddomain.com^$domain=example.org|example.com— stejné pravidlo, ale funguje jak proexample.org, tak i proexample.com.

Pokud chcete, aby se pravidlo nevztahovalo na určité domény, začněte název domény znakem ~.

$domain a negace ~:

||baddomain.com^$domain=example.orgblokuje požadavky, které odpovídají zadané masce a jsou odeslány z doményexample.orgnebo jejích subdomén.||baddomain.com^$domain=example.org|example.com— stejné pravidlo, ale funguje jak proexample.org, tak i proexample.com.||baddomain.com^$domain=~example.orgblokuje požadavky, které odpovídají vzoru a jsou odeslané z jakékoli domény kroměexample.orga jejích subdomén.||baddomain.com^$domain=example.org|~foo.example.orgblokuje požadavky odeslané zexample.orga jích subdomén, kromě subdoményfoo.example.org.||baddomain.com^$domain=/(^\|.+\.)example\.(com\|org)\$/blokuje požadavky odeslané zexample.orgaexample.coma všech jejích subdomén.||baddomain.com^$domain=~a.com|~b.*|~/(^\|.+\.)c\.(com\|org)\$/blokuje požadavky odeslané za.com,bs libovolnou veřejnou příponou (b.com,b.co.uk, etc.),c.com,c.org, a jejich subdomén.

$domain modifikátor odpovídající cílové doméně:

V některých případech může modifikátor $domain odpovídat nejen doméně odkazovače, ale také cílové doméně.

K tomu dochází, když pravidlo obsahuje jeden z následujících modifikátorů: $cookie, $csp, $permissions, $removeparam.

Tyto modifikátory nebudou použity, pokud odkazující doména odpovídá pravidlu s $domain, které výslovně vylučuje odkazující doménu, i když cílová doména také odpovídá pravidlu.

Příklady

*$cookie,domain=example.org|example.comzablokuje soubory cookie pro všechny požadavky do a z doményexample.orgaexample.com.*$document,domain=example.org|example.comzablokuje pouze požadavky zexample.orgaexample.com, ale ne požadavky směřující na tyto domény.

V následujících příkladech se předpokládá, že požadavky jsou odesílány z adresy http://example.org/page (odkazující adresa), cílová adresa URL je http://targetdomain.com/page.

page$domain=example.orgbude přiřazena, protože odpovídá doméně odkazu.page$domain=targetdomain.comnebude odpovídat, protože neodpovídá doméně odkazujícího webu.||*page$domain=targetdomain.com,cookiebude odpovídat, protože pravidlo obsahuje modifikátor$cookie, i když vzor||*pagemůže odpovídat konkrétním doménám.page$domain=targetdomain.com|~example.org,cookienebude přiřazena, protože doména odkazu je výslovně vyloučena.

omezení modifikátoru $domain

V AdGuardu pro Chrome MV3 nejsou podporovány domény s regexp a any_tld_domain.

AdGuard pro iOS a AdGuard pro Safari podporují modifikátor $domain, ale má některá omezení. Pro více informací navštivte sekci SafariConverterLib.

Pravidla s modifikátorem regexp v $domain nejsou podporována AdGuardem pro iOS a Safari.

Pravidla s regulárními výrazy v modifikátoru $domain jsou podporována AdGuardem pro Windows, AdGuardem pro Mac, AdGuardem pro Android a AdGuardem pro Linux s CoreLibs v1.11 nebo novějším a rozšířením prohlížeče AdGuard s TSUrlFilter v3.0.0 nebo novějším.

V AdGuardu pro Windows, Mac a Android s CoreLibs v1.12 nebo novějším může být modifikátor $domain alternativně zapsán jako $from.

$header

Modifikátor $header umožňuje porovnat odpověď HTTP se specifickým záhlavím s (volitelně) specifickou hodnotou.

Syntaxe

$header "=" h_name [":" h_value]

h_value = string / regexp

kde:

h_name— povinný název záhlaví HTTP. Je přizpůsoben případ od případu.h_value— nepovinný výraz odpovídající hodnotě záhlaví HTTP, může to být jeden z následujících výrazů:string— posloupnost znaků. Porovnává se s hodnotou záhlaví lexikograficky;regexp— regulární výraz, který začíná a končí znakem/. Vzor funguje stejně jako v základních pravidlech pro URL adresy, ale znaky/,$a,musí být uvozeny pomocí\.

Část modifikátoru ":" h_value lze vynechat. V takovém případě modifikátor odpovídá pouze názvu záhlaví.

Příklady

||example.com^$header=set-cookie:fooblokuje požadavky, jejichž odpovědi mají hlavičkuSet-Cookies hodnotou odpovídajícífoo.||example.com^$header=set-cookieblokuje požadavky, jejichž odpovědi mají hlavičkuSet-Cookies libovolnou hodnotou.@@||example.com^$header=set-cookie:/foo\, bar\$/odblokuje požadavky, jejichž odpovědi mají hlavičkuSet-Cookies hodnotou odpovídající regulárnímu výrazufoo, bar$.@@||example.com^$header=set-cookieodblokuje požadavky, jejichž odpovědi mají hlavičkuSet-Cookies libovolnou hodnotou.

omezení modifikátoru $header

Modifikátor

$headerlze porovnat pouze v případě, že jsou přijata záhlaví. Pokud je tedy požadavek zablokován nebo přesměrován v dřívější fázi, nelze modifikátor použít.V Rozšíření prohlížeče AdGuard je modifikátor

$headerkompatibilní poze s$csp,$removeheader(pouze hlavičky odpovědí),$important,$badfilter,$domain,$third-party,$match-cases content-type modifiers jako$scripta$stylesheet. Pravidla s jinými modifikátory jsou považována za neplatná a budou vyřazena.In AdGuard Browser Extension MV3, regular expressions in the

$headermodifier values are not supported.

Pravidla s modifikátorem $header jsou podporována AdGuardem pro Windows, AdGuardem pro Mac, AdGuardem pro Android a AdGuardem pro Linux s CoreLibs v1.11 nebo novějším a rozšířením prohlížeče AdGuard s TSUrlFilter v3.0.0 nebo novějším a rozšířením prohlížeče Adguard MV3 v5.3 a novějším.

$important

Modifikátor $important použitý na pravidlo zvyšuje jeho prioritu oproti pravidlům bez stejného modifikátoru. Dokonce i přes základní pravidla výjimek.

Další podrobnosti najdete v prioritách pravidel.

Příklady

! pravidlo blokování zablokuje všechny požadavky navzdory pravidlu výjimky

||example.org^$important

@@||example.org^

! pokud má pravidlo výjimky také modifikátor `$important`, bude mít přednost a žádné požadavky nebudou blokovány

||example.org^$important

@@||example.org^$important

$match-case

Tento modifikátor definuje pravidlo, které se vztahuje pouze na adresy odpovídající danému případu. Výchozí pravidla nerozlišují velká a malá písmena.

Příklady

*/BannerAd.gif$match-case— toto pravidlo zablokujehttp://example.com/BannerAd.gif, ale nehttp://example.com/bannerad.gif.

Pravidla s $match-case jsou podporována aplikací AdGuard pro iOS a AdGuard pro Safari s SafariConverterLib v2.0.43 nebo novějším.

Všechny ostatní produkty již tento modifikátor podporují.

$method

Tento modifikátor omezuje rozsah pravidla na požadavky, které používají zadanou sadu metod HTTP. Negované metody jsou povoleny. Metody musí být zadány malými písmeny, ale při porovnávání se nerozlišují velká a malá písmena. Chcete-li do jednoho pravidla přidat více metod, použijte jako oddělovací znak svislou čáru |.

Příklady

||evil.com^$method=get|headblokuje pouze požadavky GET a HEAD na doméněevil.com.||evil.com^$method=~post|~putblokuje všechny požadavky na doméněevil.comkromě POST nebo PUT.@@||evil.com$method=getodblokuje pouze požadavky GET na doméněevil.com.@@||evil.com$method=~postodblokuje jakékoliv požadavky na doméněevil.comkromě POST.

V aplikacích AdGuard pro iOS a AdGuard Mini pro Mac modifikátor

$methodnepodporuje negaci. Proto nejsou podporována pravidla jako$method=~get.Pravidla s kombinací negovaných a nenegovaných hodnot jsou považována za neplatná. Takže např. pravidlo

||evil.com^$method=get|~headbude ignorováno.

Pravidla s modifikátorem $method jsou podporována AdGuardem pro Windows, Mac, Android a Linux s CoreLibs v1.12 nebo novější a Rozšířením prohlížeče AdGuard pro Chrome, Firefox a Edge s filtrem TSUrlFilter v2.1.1 nebo novějším.

V aplikacích AdGuard pro iOS (verze 4.5.15 nebo novější) a AdGuard Mini pro Mac (verze 2.1 nebo novější) je modifikátor $method podporován s omezeními.

$popup

AdGuard se pokusí zavřít kartu prohlížeče s jakoukoli adresou, která odpovídá pravidlu blokování s tímto modifikátorem. Upozorňujeme, že ne všechny karty lze zavřít.

Příklady

||domain.com^$popup— pokud se pokusíte přejít nahttp://domain.com/z libovolné stránky v prohlížeči, nová karta, ve které má být zadaný web otevřen, bude tímto pravidlem zavřena.

omezení modifikátoru $popup

- Modifikátor

$popupfunguje nejlépe v rozšíření prohlížeče AdGuard pro prohlížeče založené na Chromiu a Firefox. - V pravidlech AdGuard pro Chrome MV3 s modifikátorem

$popupby nefungovaly, proto jsme zakázali jejich převod na deklarativní pravidla. Pokusíme se je použít pouze v našem enginu TSUrlFilter a zavírat nové karty programově. - V AdGuardu pro Safari a AdGuardu pro iOS, pravidla

$popupstránku jednoduše a okamžitě zablokují. - V AdGuardu pro Windows, Mac, Android a Linux nemusí modifikátor

$popupv některých případech detekovat vyskakovací okno a nebude zablokováno. Modifikátor$popuppoužije typ obsahudocumentse speciálním příznakem, který je předán blokovací stránce. Samotná blokovací stránka může provést některé kontroly a zavřít okno, pokud se skutečně jedná o vyskakovací okno. V opačném případě by se stránka měla načíst. Lze jej kombinovat s dalšími modifikátory typu požadavku, například$third-party,$strict-third-party,$strict-first-partya$important.

Pravidla s modifikátorem $popup nejsou Blokátorem obsahu AdGuard podporována.

$strict-first-party

Funguje stejně jako modifikátor $~third-party, ale zachází s požadavkem jako s vlastním, pokud má odkazovač a původ naprosto stejný název hostitele.

Požadavky bez odkazovače jsou také považovány za vlastní požadavky a na tyto požadavky se vztahují pravidla s modifikátorem $strict-first-party.

Příklady

- domain.com$strict-first-party' – toto pravidlo platí pouze pro

domena.com. Např. požadavek zdomain.comnahttp://domain.com/icon.icoje požadavek vlastní. Požadavek zsub.domain.comnahttp://domain.com/icon.icoje považován za požadavek třetí strany (na rozdíl od modifikátoru$~third-party).

Místo plného názvu modifikátoru můžete použít kratší název (alias): $strict1p.

Pravidla s modifikátorem $strict-first-party jsou podporována AdGuardem pro Windows, Mac, Android a Linux s CoreLibs v1.16 nebo novější.

Požadavky bez odkazovače jsou porovnávány podle pravidel s $strict-first-party v AdGuardu pro Windows, AdGuardu pro Mac a AdGuardu pro Android s CoreLibs v1.18 nebo novější.

$strict-third-party

Funguje stejně jako modifikátor $third-party, ale zpracovává požadavky z domény na její subdomény a naopak jako žádosti třetí strany.

Příklady

||domain.com^$strict-thirdparty— toto pravidlo bude použito na všechny domény, kromědomain.com. Příklad požadavku třetí strany:http://sub.domain.com/banner.jpg(na rozdíl od modifikátoru$third-party).

Zakazuje prohlížeči Google Chrome odesílat informace o verzi a modifikaci s požadavky na domény Google (včetně DoubleClick a Google Analytics).

Místo plného názvu modifikátoru můžete použít kratší název (alias): $strict3p.

:::

Pravidla s modifikátorem $strict-third-party jsou podporována AdGuardem pro Windows, Mac a Android s CoreLibs v1.16 nebo novější.

$third-party

Omezení požadavků třetích stran a vlastních požadavků. Požadavek třetí strany je požadavek z externí domény. Např. požadavek na example.org z domain.com je požadavek třetí strany.

Aby mohla být žádost třetí strany považována za takovou, měla by splňovat jednu z následujících podmínek:

- Její odkazující doména není subdoménou cílové domény nebo naopak. Např. požadavek na

subdomain.example.orgzexample.orgnení požadavek třetí strany - Její záhlaví

Sec-Fetch-Siteje nastaveno nacross-site

Příklady

$third-party:

||domain.com^$third-party— toto pravidlo bude použito na všechny domény, kromědomain.coma její subdomény. Pravidlo se nikdy neuplatní, pokud neexistuje žádný odkazovač. Příklad požadavku třetí strany:http://example.org/banner.jpg.

Pokud existuje modifikátor $third-party, pravidlo se použije pouze na požadavky, které nejsou od třetích stran. To znamená, že musí být odeslány ze stejné domény nebo by neměly mít vůbec žádný odkazovač.

$~third-party:

||domain.com$~third-party— toto pravidlo se vztahuje výhradně nadomain.com. Příklad požadavku která není podán třetí stranou:http://sub.domain.com/icon.ico.

Požadavky bez odkazovače jsou rovněž považovány za požadavky, které nejsou požadavky třetích stran, a jsou na ně aplikována pravidla s modifikátorem $~third-party.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $3p.

Požadavky bez odkazovače jsou porovnávány podle pravidel s $~third-party v AdGuardu pro Windows, AdGuardu pro Mac a AdGuardu pro Android s CoreLibs v1.18 nebo novější.

$to

$to omezuje rozsah pravidla na požadavky na zadané domény a jejich subdomény. Chcete-li do jednoho pravidla přidat více domén, použijte jako oddělovací znak |.

Příklady

/ads$to=evil.com|evil.orgzablokuje jakýkoliv požadavek naevil.comneboevil.orga jejich subdomény s cestou, která odpovídá/ads./ads$to=~not.evil.com|evil.comzablokuje jakýkoliv požadavek naevil.coma její subdomény s cestou, která odpovídá/ads, kromě požadavků nanot.evil.coma její subdomény./ads$to=~good.com|~good.orgzablokuje všechny požadavky s cestou, která odpovídá/ads, kromě požadavků nagood.comnebogood.orga jejich subdomény.

$denyallow nelze použít společně s $to. Lze ji vyjádřit pomocí invertovaného $to: $denyallow=a.com|b.com, což je je ekvivalent k $to=~a.com|~b.com.

Pravidla s modifikátorem $to jsou podporována AdGuardem pro Windows, AdGuardem pro Mac, AdGuardem pro Android a AdGuardem pro Linux s CoreLibs v1.12 nebo novějším a rozšířením prohlížeče AdGuard s TSUrlFilter v2.1.3 nebo novějším.

Modifikátory typu obsahu

Existuje sada modifikátorů, které lze použít k omezení oblasti použití pravidla na určitý typ obsahu. Tyto modifikátory lze také kombinovat, aby zahrnovaly například obrázky i skripty.

V tom, jak AdGuard určuje typ obsahu na různých platformách, existuje velký rozdíl. U Rozšíření prohlížeče AdGuard je typ obsahu pro každý požadavek poskytován prohlížečem. AdGuard pro Windows, Mac a Android používají následující metodu: nejprve se aplikace pokusí určit typ požadavku podle záhlaví požadavku Sec-Fetch-Dest nebo podle přípony názvu souboru. Pokud není požadavek v této fázi zablokován, určí se typ pomocí záhlaví Content-Type na začátku odpovědi serveru.

Příklady modifikátorů typu obsahu

||example.org^$image— odpovídá všem obrázkům zexample.org.||example.org^$script,stylesheet— odpovídá všem skriptům a stylům zexample.org.||example.org^$~image,~script,~stylesheet— odpovídá všem požadavkům naexample.orgkromě obrázků, skriptů a stylů.

| Modifikátor \ Produkty | Aplikace CoreLibs | AdGuard pro Chromium | AdGuard pro Chrome MV3 | AdGuard pro Firefox | AdGuard pro iOS | AdGuard pro Safari | Blokátor obsahu AdGuard |

|---|---|---|---|---|---|---|---|

| $document | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $font | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $image | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $media | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $object | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ✅ |

| $other | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $ping | ✅ *[1] | ✅ | ✅ | ✅ | ❌ | ❌ | ✅ |

| $script | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $stylesheet | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $subdocument | ✅ *[2] | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $websocket | ✅ | ✅ | ✅ | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $xmlhttprequest | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $webrtc 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $object-subrequest 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

- ✅ — plně podporováno

- ✅ * — podporováno, ale spolehlivost se může lišit nebo se mohou vyskytnout omezení; více informací naleznete v popisu modifikátoru

- ❌ — nepodporováno

- 🚫 — odstraněno a již nepodporováno

$document

Pravidlo odpovídá požadavkům na dokument hlavního rámce, tj. dokumenty HTML načtené na kartě prohlížeče. Neodpovídá hodnotám iframe, pro ten existuje modifikátor $subdocument.

Ve výchozím nastavení AdGuard neblokuje požadavky, které se načítají na kartě prohlížeče (např. "obcházení hlavního rámce"). Cílem není zabránit načtení stránek, protože uživatel jasně uvedl, že chce, aby se tato stránka načetla. Pokud je však modifikátor $document zadán explicitně, AdGuard tuto logiku nepoužije a zabrání načtení stránky. Místo toho se zobrazí "blokační stránka".

Pokud je tento modifikátor použit s pravidlem výjimky (@@), zcela zakáže blokování na příslušných stránkách. Je to ekvivalentní použití modifikátorů $elemhide, $content, $urlblock, $jsinject, $extension současně.

Příklady

@@||example.com^$documentzcela zakáže filtrování všech stránek naexample.coma všech subdoménách.||example.com^$documentzablokuje požadavek na dokument HTML naexample.compomocí blokační stránky.||example.com^$document,redirect=noopframepřesměruje požadavek na HTML dokument naexample.comna prázdný HTML dokument.||example.com^$document,removeparam=testodebere parametr dotazutestz požadavku dokumentu HTML naexample.com.||example.com^$document,replace=/test1/test2/nahradítest1zatest2v požadavku na dokument HTML naexample.com.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $doc.

$font

Pravidlo odpovídá požadavkům na písma, např. s příponou .woff.

$image

Pravidlo odpovídá požadavkům na obrázky.

$media

Pravidlo odpovídá požadavkům na mediální soubory — hudbu a video, např. soubory .mp4.

$object

Pravidlo odpovídá prostředkům pluginů prohlížeče, např. Java nebo Flash.

Pravidla s modifikátorem $object nejsou podporována AdGuardem pro iOS a Safari.

$other

Pravidlo se vztahuje na požadavky, jejichž typ nebyl určen nebo neodpovídá výše uvedeným typům.

$ping

Pravidlo odpovídá požadavkům vyvolaným buď navigator.sendBeacon(), nebo atributem ping v odkazech.

omezení modifikátoru $ping

AdGuard pro Windows, Mac a Android často nedokáží přesně detekovat navigator.sendBeacon(). V seznamech filtrů, které mají používat AdGuard produkty založené na knihovně CoreLibs, se nedoporučuje používat $ping.

Pravidla s modifikátorem $ping nejsou podporována AdGuardem pro iOS a Safari.

$script

Pravidlo odpovídá požadavkům na skripty, např. JavaScript, VBScript.

$stylesheet

Pravidlo odpovídá požadavkům na soubory CSS.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $css.

$subdocument

Pravidlo odpovídá požadavkům na vestavěné stránky — značky HTML frame a iframe.

Příklady

||example.com^$subdocumentblokuje integrované požadavky (frameaiframe) naexample.coma všechny její subdomény kdekoli.||example.com^$subdocument,domain=domain.comblokuje integrované požadavky (frameиiframe) naexample.com(a její subdomény) zdomain.coma všech jejích subdomén.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $frame.

omezení modifikátoru $subdocument

V AdGuardu pro Windows, Mac a Android jsou subdokumenty detekovány záhlavím Sec-Fetch-Dest, pokud je přítomno. V opačném případě mohou být některé hlavní stránky považovány za dílčí dokumenty.

Pravidla s modifikátorem $subdocument nejsou Blokátorem obsahu AdGuard podporována.

$websocket

Pravidlo se vztahuje pouze na připojení WebSocket.

omezení modifikátoru $websocket

AdGuard pro Safari a AdGuard pro iOS je podporován na zařízeních se systémem macOS Monterey (verze 12), respektive iOS 16 a vyšší.

Modifikátor $websocket je podporován ve všech produktech AdGuardu kromě Blokátoru obsahu AdGuard.

$xmlhttprequest

Pravidlo se vztahuje pouze na požadavky ajax (požadavky odeslané prostřednictvím objektu JavaScript XMLHttpRequest).

Místo plného názvu modifikátoru můžete použít kratší název (alias): $xhr.

AdGuard pro Windows, Mac a Android při filtrování starších prohlížečů nedokáže přesně detekovat tento typ a někdy jej detekuje jako $other nebo $script. Tento typ obsahu mohou spolehlivě detekovat pouze při filtrování moderních prohlížečů, které podporují Záhlaví požadavku na načtení metadat.

$object-subrequest (odstraněno)

Modifikátor $object-subrequest je odstraněn a již není podporován. Pravidla s tímto modifikátorem jsou považována za neplatná. Pravidlo odpovídá požadavkům pluginů prohlížeče (obvykle se jedná o Flash).

$webrtc (odstraněno)

Tento modifikátor je odstraněn a již není podporován. Pravidla s tímto modifikátorem jsou považována za neplatná. Pokud potřebujete potlačit WebRTC, zvažte použít nowebrtc scriptlet.

Pravidlo se vztahuje pouze na připojení WebRTC.

Příklady

||example.com^$webrtc,domain=example.orgblokuje připojení webRTC naexample.comzexample.org.@@*$webrtc,domain=example.orgzakáže RTC wrapper proexample.org.

Modifikátory pravidel pro výjimky

Pravidla výjimek deaktivují ostatní základní pravidla pro adresy, kterým odpovídají. Začínají značkou @@. Lze na ně aplikovat všechny výše uvedené základní modifikátory a mají také několik speciálních modifikátorů.

Doporučujeme také seznámit se s přehledem filtrů Adblock Plus, abyste lépe pochopili, jak pravidla výjimek vytvářet.

| Modifikátor \ Produkty | Aplikace CoreLibs | AdGuard pro Chromium | AdGuard pro Chrome MV3 | AdGuard pro Firefox | AdGuard pro iOS | AdGuard pro Safari | Blokátor obsahu AdGuard |

|---|---|---|---|---|---|---|---|

| $content | ✅ | ❌ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $elemhide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $extension | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $jsinject | ✅ | ✅ | ✅ *[1] | ✅ | ✅ | ✅ | ❌ |

| $stealth | ✅ | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $urlblock | ✅ | ✅ | ❌ | ✅ | ✅ *[2] | ✅ *[2] | ❌ |

| $genericblock | ✅ | ✅ | ✅ | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $generichide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $specifichide | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

Zakazuje prohlížeči Google Chrome odesílat informace o verzi a modifikaci s požadavky na domény Google (včetně DoubleClick a Google Analytics).

- ✅ — plně podporováno

- ✅ * — podporováno, ale spolehlivost se může lišit nebo se mohou vyskytnout omezení; více informací naleznete v popisu modifikátoru

- ❌ — nepodporováno

:::

Ve výchozím nastavení, bez zadání dalších modifikátorů typu obsahu, jsou modifikátory pravidel výjimek nadřazeny ostatním základním pravidlům pouze pro požadavky na dokument hlavního rámce (viz $document pro více informací o dokumentu hlavního rámve).

Např:

- Webová stránka

example.comobsahujeiframeodkazující naexample1.com. - Použije se pravidlo

#%#//console.log('test').

V tomto případě se log v konzole zobrazí dvakrát: jednou pro hlavní dokument rámce a jednou pro iframe.

Pokud přidáte pravidlo @@|||example.com^$jsinject, log se pro iframe zobrazí pouze jednou.

$content

Zakáže filtrování HTML, pravidla $hls, $replace a $jsonprune na stránkách, které odpovídají pravidlu.

Příklady

@@||example.com^$contentzakáže všechna pravidla pro úpravu obsahu na stránkáchexample.coma všech jích subdoménách.

$elemhide

Zakáže jakákoliv kosmetická pravidla na stránkách odpovídajících pravidlu.

Příklady

@@||example.com^$elemhidezakáže všechna kosmetická pravidla naexample.coma všech subdoménách.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $ehide.

$extension

Zakáže konkrétní uživatelské skripty nebo všechny uživatelské skripty pro danou doménu.

Syntaxe

$extension[="userscript_name1"[|"userscript_name2"[|"userscript_name3"[...]]]]

userscript_name(i) označuje konkrétní název uživatelského skriptu, který má být modifikátorem zakázán. Modifikátor může obsahovat libovolný počet názvů uživatelských skriptů nebo žádný. V druhém případě modifikátor zakáže všechny uživatelské skripty.

Názvy uživatelských skriptů obvykle obsahují mezery nebo jiné speciální znaky, proto byste měli název uzavřít do uvozovek. Podporovány jsou jednoduché (') i dvojité (") uvozovky ASCII. Více názvů uživatelských skriptů by mělo být odděleno svislou čarou (|). Pokud je však název uživatelského skriptu tvořen jedním slovem bez speciálních znaků, lze jej použít bez uvozovek.

Uživatelské skripty můžete také vyloučit přidáním znaku ~ před hodnotu. V tomto případě nebude uživatelský skript modifikátorem zakázán.

$extension=~"userscript name"

Když vyloučíte uživatelský skript, musíte umístit znak ~ mimo uvozovky.

Pokud název uživatelského skriptu obsahuje uvozovky ("), čárky (,) nebo svislé čáry (|), musí být uvozen zpětným lomítkem (\).

$extension="userscript name\, with \"quote\""

Příklady

@@||example.com^$extension="AdGuard Assistant"zakáže uživatelský skriptAdGuard asistentnaexample.com.@@||example.com^$extension=MyUserscriptzakáže uživatelský skriptMyUserscriptnaexample.com.@@||example.com^$extension='AdGuard Assistant'|'AdGuard Popup Blocker'zakáže uživatelské skriptyAdGuard asistentaBlokátor vyskakovacích okenAdGuardnaexample.com.@@||example.com^$extension=~"AdGuard Assistant"zakáže všechny uživatelské skripty naexample.com, kroměAdGuard asistenta.@@||example.com^$extension=~"AdGuard Assistant"|~"AdGuard Popup Blocker"zakáže všechny uživatelské skripty naexample.com, kroměAdGuard asistentaaBlokátor vyskakovacích oken AdGuard.@@||example.com^$extensionžádné uživatelské skripty nebudou fungovat naexample.com.@@||example.com^$extension="AdGuard \"Assistant\""zakáže uživatelský skriptAdGuard "Asistant"naexample.com.

- Pouze AdGuard pro Windows, Mac a Android jsou technicky schopné používat pravidla s modifikátorem

$extension. - Pravidla s modifikátorem

$extensions konkrétním názvem uživatelského skriptu jsou podporována AdGuardem pro Windows, AdGuardem pro Mac, AdGuardem pro Android a AdGuardem pro Linux s CoreLibs v1.13 nebo novější.

$jsinject

Zakazuje přidávání JavaScript kódu na stránku. O pravidlech skripletů a javascriptu si můžete přečíst dále.

Příklady

@@||example.com^$jsinjectzakáže javasript naexample.coma všech subdoménách.

omezení modifikátoru $jsinject

Pravidla s modifikátorem $jsinject nelze v AdGuard for Chrome MV3 převést na DNR. Používáme je pouze v enginu TSUrlFilter, abychom zakázali některá kosmetická pravidla.

Modifikátor $jsinject není podporován AdGuardem pro Chrome MV3 (zatím) a Blokátorem obsahu AdGuard.

$stealth

Zakáže modul Ochrana před sledováním (dříve Režim utajení) pro všechny odpovídající stránky a požadavky.

Syntaxe

$stealth [= opt1 [| opt2 [| opt3 [...]]]]

opt(i) znamená určité možnosti Ochrany před sledováním deaktivované modifikátorem. Modifikátor může obsahovat libovolný počet specifických možností (viz níže) nebo žádnou. V druhém případě modifikátor vypne všechny funkce Ochrany před sledováním.

Seznam dostupných možností modifikátoru:

searchquerieszakáže možnost Skrýt vyhledávací dotazydonottrackzakáže možnost Požádat webové stránky, aby vás nesledovaly3p-cookiezakáže možnost Automatické odstranění cookies třetích stran1p-cookiezakáže možnost Automatické odstranění cookies aktuální stránky3p-cachezakáže možnost Zakázat mezipaměť pro požadavky třetích stran3p-authzakáže možnost Blokovat autorizační hlavičku třetích stranwebrtczakáže možnost Blokovat WebRTCpushzakáže možnost Blokovat Push APIlocationzakáže možnost Blokovat lokalizační APIflashzakáže možnost Blokovat Flashjavazakáže možnost Blokovat Javareferrerzakáže možnost Skrýt třetím stranám referenční IDuseragentzakáže možnost Skrýt agenta (identifikaci) Vašeho prohlížečeipzakáže možnost Skrýt IP adresuxclientdatazakáže možnost Odstranit X-Client-Data hlavičku z požadavků HTTPdpizakáže možnost Ochrana před DPI

Příklady

@@||example.com^$stealthzakáže Ochranu před sledováním pro požadavkyexample.com(a subdomény) s výjimkou blokování cookies a skrytí sledovacích parametrů (viz níže).@@||domain.com^$script,stealth,domain=example.comzakáže Ochranu před sledováním pouze pro požadavky skriptů nadomain.com(a subdoménách) naexample.coma subdoménách.@@||example.com^$stealth=3p-cookie|dpizakáže blokování cookies třetích stran a opatření pro oklamání DPI proexample.com.

Blokování cookies a odstranění sledovacích parametrů se provádí pomocí pravidel s modifikátory $cookie, $urltransform a $removeparam. Pravidla výjimek, která obsahují pouze modifikátor $stealth, tyto věci neprovedou. Pokud chcete pro danou doménu zcela zakázat všechny funkce Ochrany před sledováním, musíte uvést všechny tři modifikátory: @@||example.org^$stealth,removeparam,cookie.

- Možnosti modifikátoru musí být psány malými písmeny, tj.

$stealth=DPIbudou zamítnuty. - Možnosti modifikátoru nelze negovat, tj.

$stealth=~3p-cookiebude zamítnuto. - Rozšíření prohlížeče AdGuard podporuje pouze možnosti

searchqueries,donottrack,referrer,xclientdata,1p-cookiea3p-cookie.

- Ochrana před sledováním (dříve Režim utajení) je k dispozici v AdGuardu pro Windows, AdGuardu pro macOS, AdGuardu pro Android a Rozšíření prohlížeče AdGuard pro Firefox a prohlížeče založené na Chromium, kromě AdGuardu pro Chrome Manifest MV3. Všechny ostatní produkty budou ignorovat pravidla s modifikátorem

$stealth. - Pravidla s modifikátorem

$stealthjsou podporována AdGuardem pro Windows, AdGuardem pro Mac, AdGuardem pro Android a AdGuardem pro Linux s CoreLibs v1.10 nebo novějším a Rozšířením prohlížeče AdGuard s TSUrlFilter v3.0.0 nebo novějším.

$urlblock

Zakáže blokování všech požadavků odeslaných ze stránek, které odpovídají pravidlu a zakáže všechna pravidla $cookie.

Příklady

@@||example.com^$urlblock— nebudou blokovány žádné požadavky odeslané zexample.coma ze všech subdomén.

omezení modifikátoru $urlblock

V AdGuardu pro iOS a AdGuardu pro Safari fungují pravidla $urlblock jako $document exclusion — odblokování všeho.

Pravidla s modifikátorem $urlblock nejsou podporována Blokátorem obsahu AdGuard, AdGuardem pro Chrome MV3.

Generická pravidla

Než budeme moci přistoupit k dalším modifikátorům, musíme provést definici generických pravidel. Pravidlo je generické, pokud není omezeno na konkrétní domény. Podporován je také zástupný znak *.

Například tato pravidla jsou generická:

###banner

*###banner

#@#.adsblock

*#@#.adsblock

~domain.com###banner

||domain.com^

||domain.com^$domain=~example.com

A tato nejsou:

domain.com###banner

||domain.com^$domain=example.com

$genericblock

Zakáže generická základní pravidla na stránkách, které odpovídají pravidlu výjimky.

Příklady

@@||example.com^$genericblockzakáže generická základní pravidla naexample.coma všech subdoménách.

omezení modifikátoru $genericblock

V AdGuardu pro iOS a AdGuardu pro Safari fungují pravidla $genericblock jako $document exclusion — odblokování všeho.

Pravidla s modifikátorem $genericblock nejsou podporována Blokátorem obsahu AdGuard, AdGuardem pro Chrome MV3.

$generichide

Zakáže všechna generická kosmetická pravidla na stránkách, které odpovídají pravidlu výjimky.

Příklady

@@||example.com^$generichidezakáže všechna kosmetická pravidla naexample.coma jejích subdoménách.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $ghide.

specifichide

Zakáže všechna specifická pravidla pro skrývání prvků a CSS, ale ne obecná pravidla. Má opačný účinek než $generichide.

Příklady

@@||example.org^$specifichidezakážeexample.org##.banner, ale ne##.banner.

Místo plného názvu modifikátoru můžete použít kratší název (alias): $shide.

Zakazuje prohlížeči Google Chrome odesílat informace o verzi a modifikaci s požadavky na domény Google (včetně DoubleClick a Google Analytics).

Všechna kosmetická pravidla — nejen ta specifická — lze zakázat pomocí modifikátoru $elemhide.

:::

Pravidla s modifikátorem $specifichide nejsou AdGuardem pro iOS, Adguardem pro Safari a Blokátorem obsahu AdGuard podporována.

Pokročilé schopnosti

Tyto modifikátory mohou zcela změnit chování základních pravidel.

| Modifikátor \ Produkty | Aplikace CoreLibs | AdGuard pro Chromium | AdGuard pro Chrome MV3 | AdGuard pro Firefox | AdGuard pro iOS | AdGuard pro Safari | Blokátor obsahu AdGuard |

|---|---|---|---|---|---|---|---|

| $all | ✅ | ✅ | ✅ *[1] | ✅ | ✅ | ✅ | ❌ |

| $badfilter | ✅ | ✅ | ✅ *[2] | ✅ | ✅ | ✅ | ❌ |

| $cookie | ✅ | ✅ | ✅ *[3] | ✅ | ❌ | ❌ | ❌ |

| $csp | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $hls | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $inline-font | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $inline-script | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $jsonprune | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $xmlprune | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $network | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $permissions | ✅ *[4] | ✅ | ✅ | ✅ *[4] | ❌ | ❌ | ❌ |

| $redirect | ✅ | ✅ | ✅ *[5] | ✅ | ❌ | ❌ | ❌ |

| $redirect-rule | ✅ | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $referrerpolicy | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $removeheader | ✅ | ✅ *[7] | ✅ *[7] | ✅ *[7] | ❌ | ❌ | ❌ |

| $removeparam | ✅ | ✅ | ✅ *[6] | ✅ | ❌ | ❌ | ❌ |

| $replace | ✅ | ❌ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $urltransform | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $reason | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| noop | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $empty 👎 | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $mp4 👎 | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — plně podporováno

- ✅ * — podporováno, ale spolehlivost se může lišit nebo se mohou vyskytnout omezení; více informací naleznete v popisu modifikátoru

- ❌ — nepodporováno

- 👎 — zastaralé; stále podporovano, ale v budoucnu bude odstraněno

$all

$all modifikátor je složen ze všech modifikátorů typů obsahu a $popup. Např. pravidlo ||example.org^$all se převádí na pravidlo:

||example.org^$document,subdocument,font,image,media,object,other,ping,script,stylesheet,websocket,xmlhttprequest,popup

Tento modifikátor nelze použít jako výjimku se znakem @@.

omezení modifikátoru $all

Vzhledem k tomu, že modifikátor $popup je součástí $all, modifikátor $all není podporován AdGuardem pro Chrome MV3 kcůli $popup omezením modifikátoru.

Pravidla s modifikátorem $all nejsou Blokátorem obsahu AdGuard podporována.

$badfilter

Pravidla s modifikátorem $badfilter vypnou ostatní základní pravidla, na která se vztahují. To znamená, že text vypnutého pravidla by měl odpovídat textu pravidla $badfilter (bez modifikátoru $badfilter).

Příklady

||example.com$badfilterzakáže||example.com||example.com$image,badfilterzakáže||example.com$image@@||example.com$badfilterzakáže@@||example.com||example.com$domain=domain.com,badfilterzakáže||example.com$domain=domain.com

Pravidla s modifikátorem $badfilter mohou zakázat další základní pravidla pro konkrétní domény, pokud splňují následující podmínky:

- Pravidlo má modifikátor

$domain - Pravidlo nemá hodnotu modifikátoru negované domény

~v$domain

V takovém případě pravidlo $badfilter zakáže odpovídající pravidlo pro domény uvedené v pravidlech $badfilter i v základních pravidlech. Upozorňujeme, že logika zástupných znaků TLD funguje i zde.

Příklady

/some$domain=example.com|example.org|example.ioje zakázána proexample.compomocí/some$domain=example.com,badfilter/some$domain=example.com|example.org|example.ioije zakázána proexample.comaexample.orgpomocí/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.orga/some$domain=example.iojsou kompletně zakázány pomocí/some$domain=example.com|example.org|example.io,badfilter/some$domain=example.com|example.org|example.ioje kompletně zakázána pomocí/some$domain=example.*,badfilter/some$domain=example.*je zakázána proexample.comaexample.orgpomocí/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.org|example.ioNENÍ zakázána proexample.compomocí/some$domain=example.com|~example.org,badfilter, protože hodnota modifikátoru$domainobsahuje negovanou doménu

omezení modifikátoru $badfilter

V AdGuardu pro Chrome MV3 se pravidlo s modifikátorem $badfilter použije v DNR pouze v případě, že úplně zruší zdrojové pravidlo. Nemůžeme ho vypočítat, pokud je zrušeno pouze částečně. Příklady.

Pravidla s modifikátorem $badfilter nejsou Blokátorem obsahu AdGuard podporována.

$cookie

Modifikátor $cookie zcela mění chování pravidla. Namísto blokování požadavku, tento modifikátor potlačí AdGuard nebo změní záhlaví Cookie a Set-Cookie.

Vícenásobná pravidla odpovídajících jednomu požadavku

V případě, že jednomu požadavku odpovídá více pravidel $cookie, použijeme každé z nich.

Syntaxe

$cookie [= name[; maxAge = seconds [; sameSite = strategy ]]]

kde:

name— nepovinné, řetězec nebo regulární výraz pro přiřazení názvu cookie.seconds— počet sekund aktuálního času pro posunutí data vypršení platnosti souboru cookie.strategy— řetězec pro strategii Same-Site, která se má použít na cookies.

Např.

||example.org^$cookie=NAME;maxAge=3600;sameSite=lax

pokaždé, když AdGuard narazí na cookie s názvem NAME v požadavku na example.org, provede následující kroky:

- Nastaví datum vypršení platnosti na aktuální čas plus

3600sekund - Přiměje cookie použít "laxní" strategii Same-Site.

Uvození speciálních znaků

Pokud je pro porovnání použit regulární výraz name, musí být dva znaky uvozeny: čárka , a znak dolaru $. Každý z nich označte zpětným lomítkem \. Např. uvozená čárka vypadá takto: \,.

Příklady

||example.org^$cookieblokuje všechny soubory cookie nastavené doménouexample.org; to je ekvivalent nastavenímaxAge=0$cookie=__cfduidblokuje všude soubory cookie CloudFlare$cookie=/__utm[a-z]/blokuje všude soubory cookie Google Analytics||facebook.com^$third-party,cookie=c_userbrání Facebooku ve sledování, i když jste přihlášeni

Existují dva způsoby, jak deaktivovat pravidla $cookie: primární metoda zahrnuje použití výjimky označené @@ — @@||example.org^$cookie. Alternativní metoda využívá výjimku $urlblock (také zahrnutou pod aliasem výjimky $document — $elemhide,jsinject,content,urlblock,extension). Funguje to takto:

@@||example.org^$cookieodblokuje všechny soubory cookie nastavené doménouexample.org@@||example.org^$urlblockodblokuje všechny cookies nastavené doménouexample.orga zakáže blokování všech požadavků odeslaných zexample.org@@||example.org^$cookie=conceptodblokuje jeden soubor cookie s názvemconcept@@||example.org^$cookie=/^_ga_/odblokuje každý soubor cookie, který odpovídá regulárnímu výrazu

omezení modifikátoru $cookie

V AdGuardu pro Chrome MV3 odstraňujeme soubory cookies 2 způsoby: ze strany content-script (ke které máme přístup) a z onBeforeSendHeaders posluchače. Vzhledem k tomu, že onBeforeSendHeaders a další posluchači již nejsou blokováni, je nemůžeme ve všech případech smazat. Pomocí tohoto testu můžete zkontrolovat, zda pravidlo funguje.

Pravidla $cookie podporují tři typy modifikátorů: $domain, $~domain, $important, $third-party, $~third-party, strict-third-party a strict-first-party.

Pravidla s modifikátorem $cookie nejsou podporována Blokátorem obsahu AdGuard, AdGuardem pro iOS a AdGuardem pro Safari.

$csp

Tento modifikátor zcela mění chování pravidla. Pokud je použitý na pravidlo, pravidlo nezablokuje odpovídající požadavek. Namísto toho se upraví záhlaví odpovědí.

Pro použití tohoto typu pravidel je nutné mít základní znalosti o vrstvě zabezpečení Content Security Policy.

U požadavků, které odpovídají pravidlu $csp, posílíme zásady zabezpečení odezvy posílením zásad zabezpečení obsahu, podobně jako u zásad zabezpečení obsahu modifikátoru obsahu $csp. Pravidla $csp jsou aplikována nezávisle na jakémkoli jiném typu pravidla. Mohou je ovlivnit pouze výjimky na úrovni dokumentu (viz část s příklady), ale žádná jiná základní pravidla.

Vícenásobná pravidla odpovídajících jednomu požadavku

V případě, že jednomu požadavku odpovídá více pravidel $csp, použijeme každé z nich.

Syntaxe

Syntaxe hodnoty $csp je podobná syntaxi záhlaví Content Security Policy.

Hodnota $csp může být v případě pravidel pro výjimky prázdná. Viz níže uvedený oddíl s příklady.

Příklady

||example.org^$csp=frame-src 'none'blokuje všechny obrázky na example.org a jejích subdoménách.@@||example.org/page/*$csp=frame-src 'none'zakáže všechna pravidla s modifikátorem$csppřesně odpovídajícím příznakemframe-src 'none'na všech stránkách odpovídajících vzoru pravidla. Např. výše uvedené pravidlo.@@||example.org/page/*$cspzakáže všechna pravidla$cspna všech stránkách odpovídajících vzoru pravidla.||example.org^$csp=script-src 'self' 'unsafe-eval' http: https:zakáže vložené skripty na všech stránkách odpovídajících vzoru pravidla.@@||example.org^$documentnebo@@||example.org^$urlblockzakáží všechna pravidla$cspna všech stránkách odpovídajících vzoru pravidla.

- V hodnotě

$cspje zakázáno několik znaků:,,$. $csppravidla podporují tři typy modifikátorů:$domain,$important,$subdocument.- Pravidla s direktivami

report-*jsou považována za neplatná.

Pravidla s modifikátorem $csp nejsou podporována Blokátorem obsahu AdGuard, AdGuardem pro iOS a AdGuardem pro Safari.

$hls

Pravidla $hls upravují odpověď na shodný požadavek. Jsou určena k pohodlnému odstraňování segmentů ze seznamů stop HLS playlists (RFC 8216).

Slovo "segment" v tomto dokumentu znamená buď "mediální segment" nebo "seznam skladeb" jako součást "hlavního seznamu skladeb": pravidla $hls nerozlišují mezi "hlavním seznamem skladeb" a "mediálním seznamem skladeb".

Syntaxe

||example.org^$hls=urlpatternodstraní segmenty, jejichž adresa URL odpovídá vzoru adresy URLurlpattern. Vzor funguje stejně jako v základních pravidlech pro URL adresy, ale znaky/,$a,musí být uvozeny pomocí\uvnitřurlpattern.||example.org^$hls=/regexp/optionsodstraní segmenty, kde URL nebo jeden ze znaků (u určitých možností, pokud jsou přítomny) odpovídá regulárnímu výrazuregexp. K dispozici jsou tyto možnostioptions:t— namísto testování adresy URL segmentu otestujte každý znak segmentu podle regulárního výrazu. Segment se shodným znakem je odstraněn;i— regulární výraz nerozlišuje velká a malá písmena.

Znaky /, $ a , musí být uvnitř regexp uvozeny pomocí \.

Výjimky

Základní výjimky URL nesmí zakázat pravidla s modifikátorem $hls. Lze je zakázat, jak je popsáno níže:

@@||example.org^$hlszakáže všechna pravidla$hlspro odpovědi z URL odpovídajících||example.org^.@@||example.org^$hls=textzakáže všechna pravidla$hlss hodnotou modifikátoru$hlsshodným stextpro odpovědi z URL odpovídajících||example.org^.

Pravidla $hls lze také zakázat pravidly výjimek $document, $content a $urlblock.

Když vícenásobná pravidla $hls odpovídají stejnému požadavku, jejich účinek je kumulativní.

Příklady

||example.org^$hls=\/videoplayback^?*&source=dclk_video_adsodstraní všechny segmenty se shodnou URL.||example.org^$hls=/\/videoplayback\/?\?.*\&source=dclk_video_ads/idosáhne víceméně téhož pomocí regulárního výrazu namísto vzoru URL.||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/todstraní všechny segmenty, které mají odpovídající znak.

Anatomie seznamu stop HLS

Stručné shrnutí specifikace:

- Seznam stop HLS je kolekce textových řádků

- Řádek může být prázdný, komentář (začíná

#), znak (také začíná#, lze jej rozpoznat pouze podle názvu) nebo URL - Řádek URL se nazývá "segment"

- Znaky se mohou vztahovat na jeden segment, tj. první řádek adresy URL za znakem, na všechny segmenty následující za znakem až do znaku se stejným názvem nebo na celý seznam skladeb

Některé specifické body týkající se fungování pravidel $hls:

- Při odstranění segmentu se odstraní také všechny znaky, které se vztahují pouze k tomuto segmentu

- Pokud se znak vztahuje na více segmentů a všechny tyto segmenty jsou odstraněny, je odstraněna i znak

- Protože neexistuje způsob, jak rozpoznat různé druhy znaků podle syntaxe, rozpoznáváme všechny znaky uvedené v RFC a některé nestandardní znaky, se kterými jsme se setkali v praxi. Všechny řádky začínající na

#. Ty, které nejsou rozpoznány jako znak, jsou předány bez úprav a nejsou porovnávány s pravidly - Značky nebudou přiřazeny, pokud se vztahují na celý seznam stop a k jejich odstranění nelze použít pravidla

$hls, protože tyto typy pravidel jsou určeny pro odstraňování segmentů. Pokud víte, co děláte, můžete pomocí pravidel$replaceodstranit nebo přepsat pouze jeden znak ze seznamu skladeb

Příklad transformace provedené podle pravidel:

Původní odezva

#EXTM3U

#EXT-X-TARGETDURATION:10

#EXTINF,5

preroll.ts

#UPLYNK-SEGMENT:abc123,ad

#UPLYNK-KEY:aabb1122

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

Použitá pravidla

||example.org^$hls=preroll

||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/t

Modifikovaná odpověď

#EXTM3U

#EXT-X-TARGETDURATION:10

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

- Pravidla s modifikátorem

$hlslze použít pouze v důvěryhodných filtrech. $hlspravidla jsou kompatibilní pouze s těmito modifikátory:$domain,$third-party,$strict-third-party,$strict-first-party,$app,$important,$match-casea$xmlhttprequest.$hlspravidla platí pouze pro seznamy stop HLS, což je text kódovaný v UTF-8 začínající řádkem#EXTM3U. Jakákoli jiná odpověď nebude těmito pravidly upravena.- Pravidla

$hlsneplatí, pokud je velikost původní odpovědi větší než 10 MB.

Pravidla s modifikátorem $hls jsou podporována AdGuardem pro Windows, Mac, Android a Linux s CoreLibs v1.10 nebo novější.

$inline-script

Modifikátor $inline-script je určen k blokování in-line JavaScriptu vloženého do webové stránky pomocí zásad zabezpečení obsahu (CSP). Zlepšuje zabezpečení a soukromí tím, že zabraňuje použití in-line reklam nebo potenciálně škodlivých skriptů. Pravidlo ||example.org^$inline-script se převádí na syntaxi pravidel CSP:

||example.org^$csp=script-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$inline-font

Modifikátor $inline-font je určen k blokování in-line fontů vložených do webové stránky pomocí zásad zabezpečení obsahu (CSP). Zlepšuje zabezpečení a soukromí tím, že zabraňuje použití in-line fontů, které by mohly být použity ke shromažďování dat a čtení digitálních otisků. Pravidlo ||example.org^$inline-font se převádí na syntaxi pravidel CSP:

||example.org^$csp=font-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$jsonprune

Pravidla $jsonprune upravují odpověď na odpovídající požadavek odstraněním položek JSON, které odpovídají upravenému výrazu JSONPath. Nemění odpovědi, které nejsou platnými dokumenty JSON.

V AdGuardu pro Windows, Mac a Android s CoreLibs v1.11 nebo novější, $jsonprune podporuje také úpravu dokumentů JSONP (padded JSON).

Syntaxe

||example.org^$jsonprune=expressionodstraní z odpovědi položky, které odpovídají upravenému výrazu JSONPathexpression.

Vzhledem ke způsobu zpracování pravidel musí být znaky $ a , uvnitř výrazu uvozeny pomocí \.

Upravená syntaxe JSONPath má oproti původní následující rozdíly:

- Výrazy skriptů nejsou podporovány

- Podporované výrazy filtrů jsou:

?(has <key>)— "true", pokud má aktuální objekt zadaný klíč?(key-eq <key> <value>)— "true", pokud má aktuální objekt zadaný klíč a jeho hodnota se rovná zadané hodnotě?(key-substr <key> <value>)— "true", pokud je zadaná hodnota podřetězcem hodnoty zadaného klíče aktuálního objektu

- Mezery mimo řetězce s dvojitými nebo jednoduchými uvozovkami nemají žádný význam

- Lze použít řetězce s dvojitými i jednoduchými uvozovkami

- Výrazy končící na

..nejsou podporovány - V hranatých závorkách lze zadat vícero dílků pole

Existují různé online nástroje, které usnadňují práci s výrazy JSONPath:

https://www.site24x7.com/tools/jsonpath-finder-validator.html https://jsonpathfinder.com/ https://jsonpath.com/

Mějte však na paměti, že všechny implementace JSONPath mají jedinečné vlastnosti a jsou vzájemně nekompatibilní.

Výjimky

Základní výjimky URL nesmí zakázat pravidla s modifikátorem $jsonprune. Lze je zakázat, jak je popsáno níže:

@@||example.org^$jsonprunezakáže všechna pravidla$jsonprunepro odpovědi z URL odpovídajících||example.org^.@@||example.org^$jsonprune=textzakáže všechna pravidla$jsonprunes hodnotou modifikátoru$jsonpruneshodným stextpro odpovědi z URL odpovídajících||example.org^.

Pravidla $jsonprune lze také zakázat pravidly výjimek $document, $content a $urlblock.

Když vícenásobná pravidla $jsonprune odpovídají stejnému požadavku, jsou seřazena v lexikografickém pořadí, první pravidlo je aplikováno na původní odpověď a každé ze zbývajících pravidel je aplikováno na výsledek použití předchozího.

Příklady

||example.org^$jsonprune=\$..[one\, "two three"]odstraní všechny výskyty klíčů "one" a "two three" kdekoli v dokumentu JSON.

Vstup

{

"one": 1,

"two": {

"two three": 23,

"four five": 45

}

}

Výstup

{

"two": {

"four five": 45

}

}

||example.org^$jsonprune=\$.a[?(has ad_origin)]odstraní všechny potomkya, které mají klíčad_origin.

Vstup

{

"a": [

{

"ad_origin": "https://example.org",

"b": 42

},

{

"b": 1234

}

]

}

Výstup

{

"a": [

{

"b": 1234

}

]

}

||example.org^$jsonprune=\$.*.*[?(key-eq 'Some key' 'Some value')]odstraní všechny položky, které jsou na úrovni vnoření 3 a mají vlastnost "Some key" rovnu "Some value".

Vstup

{

"a": {"b": {"c": {"Some key": "Some value"}, "d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Some value"}, {"Some key": "Other value"}]}

}

Výstup

{

"a": {"b": {"d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Other value"}]}

}

Vnořené výrazy JSONPath

V AdGuardu pro Windows, Mac a Android s CoreLibs v1.11 nebo novější, lze výrazy JSONPath použít jako klíče ve výrazech filtru.

||example.org^$jsonprune=\$.elems[?(má "\$.abc")]odstraní všechny potomkyelems, které mají vlastnost volitelnou výrazem JSONPath$.abc.

Vstup

{

"elems": [

{

"a": {"b": {"c": 123}},

"k": "v"

},

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

Výstup

{

"elems": [

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

||example.org^$jsonprune=\$.elems[?(key-eq "\$.a.b.c" "abc")]odstraní všechny potomkyelems, které mají vlastnost volitelnou pomocí výrazu JSONPath$.a.b.cs hodnotou rovnou"abc".

Vstup

{

"elems": [

{

"a": {"b": {"c": 123}}

},

{

"a": {"b": {"c": "abc"}}

}

]

}

Výstup

{

"elems": [

{

"a": {"b": {"c": 123}}

}

]

}

$jsonprunepravidla jsou kompatibilní pouze s těmito modifikátory:$domain,$third-party,$strict-third-party,$strict-first-party,$app,$important,$match-casea$xmlhttprequest.- Pravidla

$jsonpruneneplatí, pokud je velikost původní odpovědi větší než 10 MB.

Pravidla s modifikátorem $jsonprune jsou podporována AdGuardem pro Windows, Mac, Android a Linux s CoreLibs v1.10 nebo novější.

$xmlprune

Pravidla $xmlprune upravují odpověď na odpovídající požadavek odstraněním položek XML, které odpovídají upravenému výrazuXPath 1.0. Výraz musí vrátit node-set. $xmlprune pravidla neupravují odpovědi, které nejsou dobře formulovanými dokumenty XML.

Syntaxe

||example.org^$xmlprune=expressionodstraní z odpovědi položky, které odpovídají výrazu XPathexpression.

Vzhledem ke způsobu zpracování pravidel musí být znaky $ a , uvnitř výrazu uvozeny pomocí \.

Výjimky

Základní výjimky URL nesmí zakázat pravidla s modifikátorem $xmlprune. Lze je zakázat, jak je popsáno níže:

@@||example.org^$xmlprunezakáže všechna pravidla$xmlprunepro odpovědi z URL odpovídajících||example.org^.@@||example.org^$xmlprune=textzakáže všechna pravidla$xmlprunes hodnotou modifikátoru$xmlpruneshodným stextpro odpovědi z URL odpovídajících||example.org^.

Pravidla $xmlprune lze také zakázat pravidly výjimek $document, $content a $urlblock.

Když je více pravidel $xmlprune odpovídá stejnému požadavku, jsou použita v lexikografickém pořadí.

Příklady

||example.org^$xmlprune=/bookstore/book[position() mod 2 = 1]odstraní z knihkupectví knihy s lichými čísly.

Vstup

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="cooking">

<title lang="en">Everyday Italian</title>

<author>Giada De Laurentiis</author>

<year>2005</year>

<price>30.00</price>

</book>

<book category="children">

<title lang="en">Harry Potter</title>

<author>J K. Rowling</author>

<year>2005</year>

<price>29.99</price>

</book>

<book category="web">

<title lang="en">XQuery Kick Start</title>

<author>James McGovern</author>

<author>Per Bothner</author>

<author>Kurt Cagle</author>

<author>James Linn</author>

<author>Vaidyanathan Nagarajan</author>

<year>2003</year>

<price>49.99</price>

</book>

<book category="web">

<title lang="en">Learning XML</title>

<author>Erik T. Ray</author>

<year>2003</year>

<price>39.95</price>

</book>

</bookstore>

Výstup

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="children">

<title lang="en">Harry Potter</title>

<author>J K. Rowling</author>

<year>2005</year>

<price>29.99</price>

</book>

<book category="web">

<title lang="en">Learning XML</title>

<author>Erik T. Ray</author>

<year>2003</year>

<price>39.95</price>

</book>

</bookstore>

||example.org^$xmlprune=/bookstore/book[year = 2003]odstraní knihy z roku 2003 z knihkupectví.

Vstup

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="cooking">

<title lang="en">Everyday Italian</title>

<author>Giada De Laurentiis</author>

<year>2005</year>

<price>30.00</price>

</book>

<book category="children">

<title lang="en">Harry Potter</title>

<author>J K. Rowling</author>

<year>2005</year>

<price>29.99</price>

</book>

<book category="web">

<title lang="en">XQuery Kick Start</title>

<author>James McGovern</author>

<author>Per Bothner</author>